Sårbarhed i Windows OS (32bit), 17 -årig -gammel

En ny sårbarhed af operativsystemer Windows blev for nylig opdaget af Tavis Ormandy, medarbejder (sikkerhedsingeniør) af Google. Denne "nye" sårbarhed viste sig faktisk at være, Næsten 17 år gammel, at være til stede i Windows OS (32bit) Siden lanceringen Windows NT 3.1, i 1993.

På hvilken risiko udsætter denne sårbarhed os, og hvordan kan den undgås?

Systemernes sårbarhed Windows 32bit genereres af en Bresa i Virtuel DOS -maskine (VDM), brugt til støtte Ansøgninger på 16 bit, dette tillader manipulation af det store flertal af Kernens processer (Kernefiler i systemet operation) og Udførelse af koder på systemniveau – cu Administratorrettigheder – gennem en Program PE 16 BE. Testene udført af den, der opdagede sårbarhed, har vist, at dette findes på systemer Windows XP, Windows Server 2003, Windows Server 2008, Windows Vista og Windows 7. Risikoen er maksimali betragtning af at en mulig hacker kan åbne en Administratorniveau Kommandoprompt og tag kontrol over systemet.

For at beskytte vores systemer mod mulige angreb (risikoen for risiko steg med op til 100% efter eksistensen af denne sårbarhed blev offentliggjort og Microsoft annoncerede, at det varer mindst en uge, indtil en Sikkerhedsopdatering For at løse problemet) er det tilstrækkeligt at deaktivere undersystemet MS-dos FRA Gruppepolitisk redaktør (Systemet fungerer normalt uden kompatibilitetsproblemer - i betragtning af at applikationerne på 16 bit ikke længere er på mode):

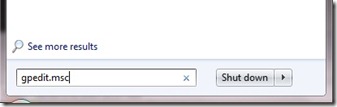

1.Tastet Gpedit.msc i Søgningsprogrammer og filer FRA Startmenu Og give Indtast.

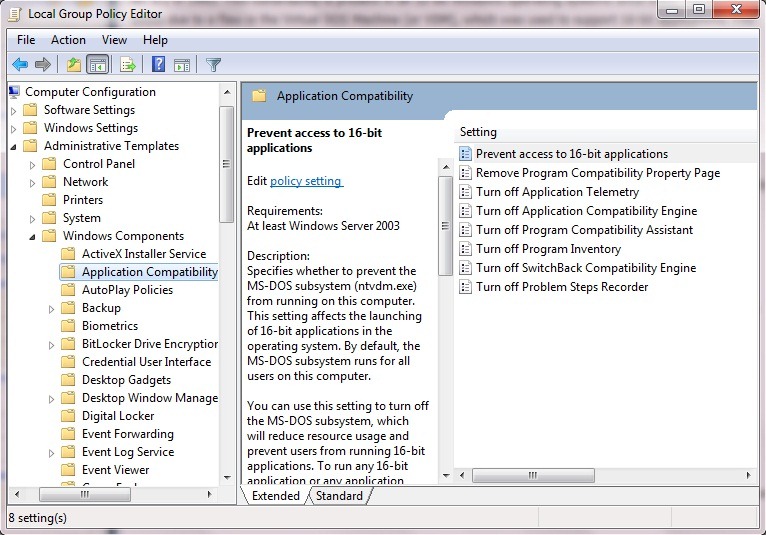

2. gå til Computerkonfigurationadministrative skabeloner Vinduer Komponentforbindelseskompatibilitet og dobbeltklik på Forhindre adgang til 16-bit applikationer

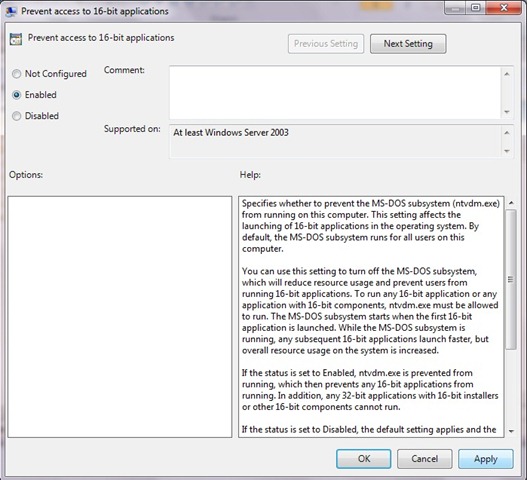

3. Vælg på venstre side Aktivér Klik derefter på Anvende og OK. Inchideti Group Policy Editor.

Bemærk: Denne sårbarhed findes ikke på operativsystemer Windows 64bit.

Sårbarhed i Windows OS (32bit), 17 -årig -gammel

Hvad er nyt

Om Stealth

Passioneret omkring teknologi, skriver jeg med glæde på StealthSettings.com siden 2006. Jeg har stor erfaring med operativsystemer: macOS, Windows og Linux, samt med programmeringssprog og bloggingplatforme (WordPress) og til webshops (WooCommerce, Magento, PrestaShop).

Se alle indlæg af StealthDu kan også være interesseret i...

4 tanker vedr “Sårbarhed i Windows OS (32bit), 17 -årig -gammel”