새로운 것 취약성 운영 체제 Windows 최근에 직원(보안 엔지니어)인 Tavis Ormandy가 발견했습니다. Google. 이 "새로운" 취약점은 실제로 다음과 같은 것으로 밝혀졌습니다. 거의 17세, 그녀는 현재 윈도우 운영체제(32비트) 출시 이후 윈도우 NT 3.1, 1993년.

이 취약점으로 인해 우리는 어떤 위험에 노출되며 어떻게 피할 수 있습니까?

시스템의 취약성 윈도우 32비트 에 의해 생성됩니다 미풍 ~에 가상 DOS 머신 (VDM), 지원에 사용됨 16비트 애플리케이션, 이는 대다수의 조작을 허용합니다. 커널 프로세스 (핵심 시스템 파일 운영) 및 시스템 수준 코드 실행 – Cu 관리자 권한 – 하나를 통해 그 프로그램은 16일에 있을 거예요. 취약점을 발견한 사람이 수행한 테스트를 통해 시스템에 취약점이 존재한다는 것이 입증되었습니다. Windows XP, Windows Server 2003, Windows Server 2008, Windows Vista 그리고 Windows 7. 위험은 최대, 해커가 하나를 열 수 있다는 점을 고려하면 관리자 수준 명령 프롬프트 그리고 시스템을 제어할 수 있습니다.

가능한 공격으로부터 시스템을 보호하기 위해(이 취약점의 존재가 공개된 후 위험 정도가 최대 100% 증가하고 마이크로 소프트 그는 하나를 만들 때까지 적어도 일주일이 더 걸릴 것이라고 발표했습니다. 보안 업데이트 그러면 문제가 해결됩니다) 하위 시스템을 비활성화하는 것으로 충분합니다. MS-DOS 에서 그룹 정책 편집기 (16비트 응용 프로그램이 더 이상 유행하지 않는다는 점을 고려하면 시스템은 호환성 문제 없이 정상적으로 작동합니다.)

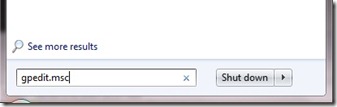

1.맛봤다 gpedit.msc ~에 검색 프로그램 및 파일 에서 메뉴 시작 그리고 주 입력하다.

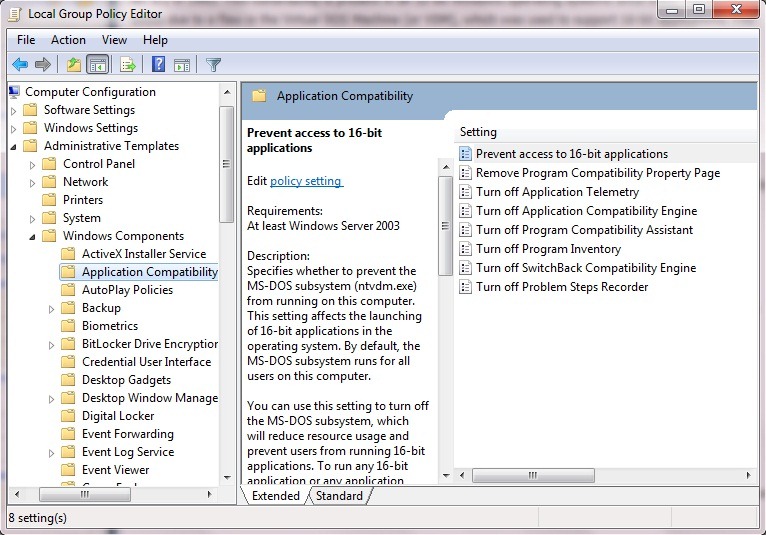

2. 이동 컴퓨터 구성관리 템플릿Windows 구성 요소응용 프로그램 호환성 그리고 더블클릭하세요 16비트 응용 프로그램에 대한 액세스 방지

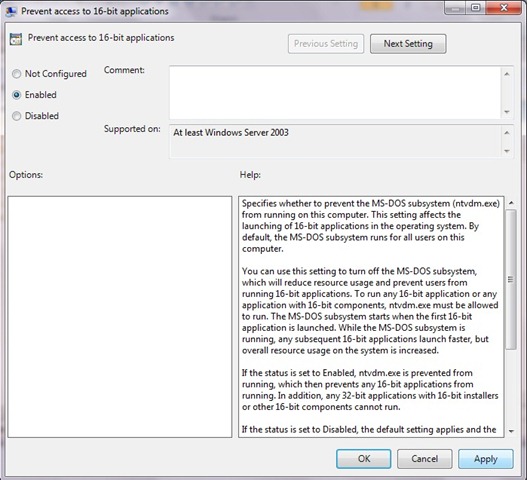

3. 왼쪽에서 할 수 있게 하다 그런 다음 클릭하십시오 적용하다 그리고 좋아요. 인치데티 그룹 정책 편집자.

참고: 이 취약점은 운영 체제에는 존재하지 않습니다. 윈도우 64비트.

17세 Windows OS(32bit) 취약점

에 대한 Stealth

기술에 열정을 가진 저는 2006년부터 StealthSettings.com에 즐겁게 글을 쓰고 있습니다. 저는 macOS, Windows, Linux 운영 체제뿐만 아니라 프로그래밍 언어와 블로그 플랫폼(WordPress), 온라인 상점(WooCommerce, Magento, PrestaShop)에서도 풍부한 경험을 가지고 있습니다.

Stealth의 모든 게시물 보기당신은 또한에 관심이있을 수 있습니다 ...

4개의 생각 “17세 Windows OS(32bit) 취약점”