Löschen Sie alte Domains -Zertifikate (Zertifikate für Verschlüsseln).

Ein einfaches Tutorial, das an Webserver -Administratoren gerichtet ist, aus denen löschen möchten Certbot SSL -Zertifikate der Bereiche, die nicht mehr auf dem Server gehostet werden. Löschen Sie alte Domains -Zertifikate.

Certbot Es handelt sich um eine Open-Source-Software, die von vielen CentOS / Rhel-Systemadministratoren für die Zertifikatverwaltung verwendet wird Https / Tls / SSL lass uns verschlüsseln.

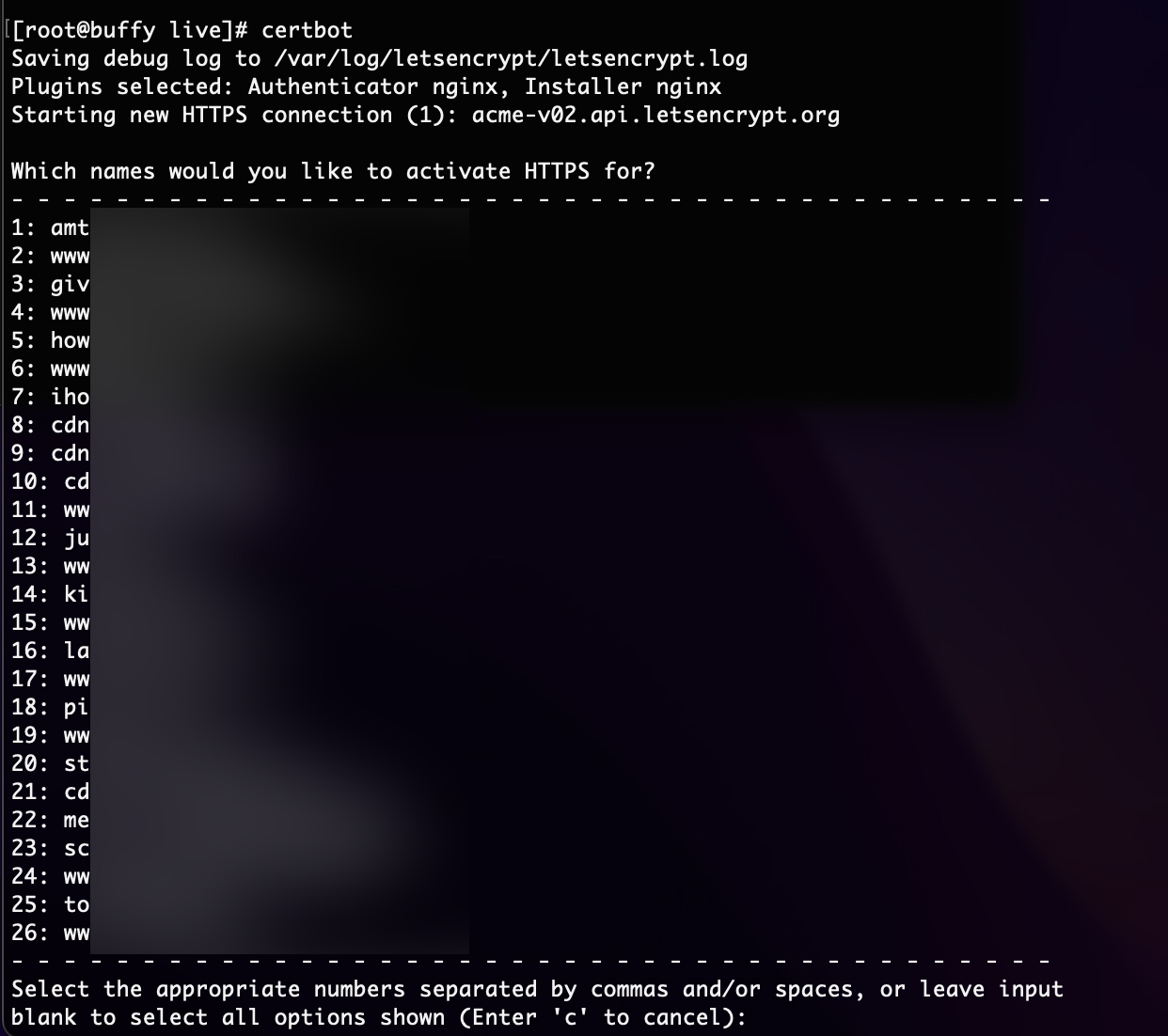

Der Betriebsbetrieb erfolgt durch Befehlszeilen direkt im Webserver (SSH- oder Konsolenverbindung) und ausgeführt) und So installieren Sie ein Zertifikat Es reicht aus, dass das Feld / die Unterdomäne auf diesem Server gehostet und im Internet auf der Server-IP aktiv ist. Nach der Ausführung der Bestellung “certbot” Alle auf dem Server gehosteten Bereiche, für die wir ein Let's Encrypt -Zertifikat installieren können, werden aufgeführt. Wir tippen mit Platz zwischen ihnen die Zahlen, die jedem Domänennamen entsprechen, für den das SSL -Zertifikat installiert wird.

Ein kleines Problem ist, wenn eine Domain, in der ein von Certbot installiertes Zertifikat installiert wurde, aus dem Webserver gelöscht wurde. Es wird weiterhin in der Reihenfolge aufgeführt, mit der wir die Gültigkeitsdauer von SSL -Zertifikaten für alle Bereiche überprüfen. Wenn es im Laufe der Zeit mehrere Felder auf dem Server gab, ist es ziemlich schwierig, der Liste der CertBot -Zertifikate zu folgen.

certbot certificatesEs wäre am besten, dass in der Liste der Zertifikate nur die aktiven Bereiche bleiben sollten.

Löschen Sie alte Domains Certbot -Zertifikate – How To

Normalerweise muss eine Domain oder eine Unterdomäne vom Webserver gelöscht werden, und muss das Zertifikat vergrößern. Wir führen die Bestellung aus “certbot” Um die numerische Liste mit den aktiven Bereichen anzuzeigen, bestellen Sie dann “certbot delete number number” So löschen Sie das SSL -Zertifikat. Entfernen Sie alte Domains -Zertifikate.

Wenn wir dies nicht getan haben, bevor wir das Feld auf dem Webserver löschen, bleibt es in der Liste der Zertifikate von Certbot. certbot certificates.

Die Daten über die aktivierten Felder und die in der Vergangenheit mit Certbot aktiviert wurden, werden an drei Stellen pro schwerer Halt aufbewahrt. Mass angefertigt “Zertifikatzertifikate” Diese Felder, auch wenn sie nicht mehr auf dem schweren vorhanden sind, werden sie fortgesetzt.

/etc/letsencrypt/live

/etc/letsencrypt/renewal

/etc/letsencrypt/archiveWir führen im Webserver -Befehl aus “ls -all /etc/letsencrypt/live” Um die in den vorhandenen Gebiete zu sehen, die in der Verschlüsselung vorhanden sind.

Wir identifizieren die Bereiche, die wir löschen möchten, entweder aus der Liste, die in der obigen Reihenfolge angezeigt wird oder von “certbot certificates“Dann führen wir die folgende Reihenfolge aus:

certbot delete --cert-name olddomain.tldWir bestätigen mit “Y” Löschen Sie die Domain aus der Liste der Zertifikate.

[root@buffy ~]# certbot delete --cert-name olddomain.tld

Saving debug log to /var/log/letsencrypt/letsencrypt.log

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

The following certificate(s) are selected for deletion:

* olddomain.tld

Are you sure you want to delete the above certificate(s)?

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

(Y)es/(N)o: Y

Deleted all files relating to certificate olddomain.tld.

[root@buffy ~]# Die SSL -Zertifikate werden von Certbot für den Domainnamen und seine Sub -Domains aus demselben Zertifikat ausgelöscht (zertifizierte Domänen löschen).

Certificate Name: olddomain.tld

Serial Number: 3fd34e0e3304521371abe948

Key Type: RSA

Domains: www.olddomain.tld olddomain.tld

Expiry Date: 2022-02-09 09:46:12+00:00 (INVALID: EXPIRED)

Certificate Path: /etc/letsencrypt/live/olddomain.tld/fullchain.pem

Private Key Path: /etc/letsencrypt/live/olddomain.tld/privkey.pemEs gibt auch Szenarien, in denen wir verschiedene SSL -Zertifikate für das Feld und einige Sub -Domains verwenden können. Insbesondere wenn wir zusätzlich zum Streit verwenden, verwenden wir den kombinierten DNS- und SSL -Administrator von CloudFlare.

Löschen Sie alte Domains -Zertifikate (Zertifikate für Verschlüsseln).

Was ist neu

Um Stealth

Technologiebegeistert schreibe ich seit 2006 gerne auf StealthSettings.com. Ich habe umfangreiche Erfahrungen mit Betriebssystemen wie macOS, Windows und Linux sowie mit Programmiersprachen, Blogging-Plattformen (WordPress) und Online-Shops (WooCommerce, Magento, PrestaShop).

Alle Beiträge von Stealth anzeigenVielleicht interessieren Sie sich auch für...