いくつかの administratori de servere 使用 mod_evasive 攻撃から守るために ホスティングサーバー pe care le administreaza. Apacheモジュール、mod_evasive は次の場合に適したソリューションです。 再検査要求- 非常に短期間に IP から Web サーバーへの繰り返し呼び出し。良いお守りですよ 洪水防止。

最悪の部分は、時々 mod_evasive の割合が問題になると、 検索エンジンのインデックス作成 サイトとしては非常に大きいです。特にインデックス作成ボットの繰り返しのリクエスト ヤフー!すするとよく混同されますが、 Webサーバーへの攻撃 そして必然的に、mod_evasive はボットのサーバーへのアクセス、および暗黙的にサイトへのアクセスをブロックします。経験から言えるのは、Yahoo!本当に洪水になります。 Yahoo! 1000 人の訪問者を超える帯域幅を使用しました。

インデックス作成ロボットだけが失敗するわけではありません “被害者” この Apache モジュールのユーザーだけでなく、 conexiune slaba de internet (リクエストが長引くため、アクセスはブロックされます)または非常に短い間隔で Web ページをクリックする人。

5 月 17 日 10:51:42 サーバー mod_evasive[2185]: アドレス 188.24.*.* をブラックリストに登録する可能性があります DoS attack。

Apache/2.2.9 (Unix) で mod_evasive を無効にします。

1. まず、管理者としてホスティング サーバーにログインする必要があります。経由 SSH リモートサーバーの場合は、サーバーが近くにある場合はコンソールから直接実行します。

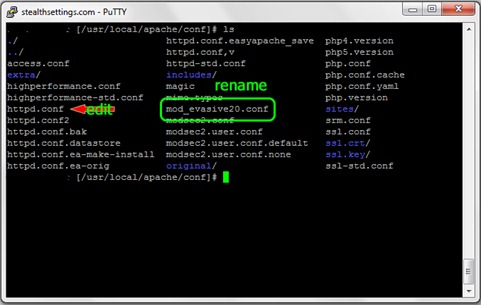

2. それが存在するディレクトリに移動します httpd.conf。通常は入っています “cd /etc/httpd/conf” そして “cd /usr/local/apache/conf“。 httpd.conf のバックアップ コピー (バックアップ ファイル) を作成するまでは、何も変更しません。

3. もオープンします httpd.confを発行しました。次の行を探しています。 “モジュールの追加 mod_evasive.c” そしてそれを交換します “#AddModule mod_evasive.c“。 “#” 注文ラインの前に置かれた場合、キャンセルにつながります。場合によっては、上記の行の代わりに httpd.conf で次のことが見つかります。 “LoadModule evasive_module libexex/mod_evasive” または “conf/mod_evasive20.conf を含める“。これらの行をキャンセルし、httpd.conf に mod_evasive からのものが何もないことを確認するために、次の検索を実行します。 “回避的な”。

4. フォルダー内に残ります “会議” ファイル mod_evasive20.conf または mod_evasive.conf を特定します。このファイルのバックアップを作成した後、その内容を削除します。さらに簡単な解決策は、ファイルの名前を次のように変更することです。 mod_evasive.conf で mod_evasive.conf.old。

5。 Apache Webサーバーを再起動します。

SSH 経由の mod_evasive アクションのメール送信セットアップ (Putty) – リンク 。

ホスティングサーバーで mod_evasive を無効にする方法。 (Apache Webサーバー)

について ステルスL.P.

創設者および編集者 ステルス設定, din 2006 pana in prezent. Experienta pe sistemele de operare Linux (in special CentOS), Mac OS X , Windows XP > Windows 10 Si WordPress(CMS)。

Stealth L.P. の投稿をすべて表示あなたも興味があるかもしれません...