일부 서버 관리자 사용 mod_evasive 공격으로부터 보호하기 위해 호스팅 서버 그들이 관리하는 것. 아파치 모듈, mod_evasive는 다음에 대한 좋은 솔루션입니다. 휴식 요청매우 짧은 시간 내에 IP에서 웹 서버를 반복합니다. 좋은 보호네요 홍수 방지.

더 나쁜 면은 가끔 같아요 mod_evasive 비율이 문제가 될 때 검색 엔진에서 색인 생성 사이트의 경우 매우 큽니다. 특히 인덱싱 부츠 요청 야후! 후루룩 마시다, 와 여러 번 혼동됩니다 웹서버에 대한 공격 그리고 필연적으로 mod_evasive는 서버에 대한 부팅 액세스를 차단하고 기본 사이트에 대한 액세스를 차단합니다. 경험을 통해 Yahoo! 정말 홍수가 발생합니다. Yahoo! 그는 방문객 1000명보다 더 많은 밴드를 이용했다.

인덱싱 로봇뿐만 아니라 넘어질 수도 있다 “피해자” 이 Apache 모듈뿐만 아니라 약한 인터넷 연결 (장시간 요청으로 인해 접속이 차단됩니다.) 또는 매우 짧은 시간 간격으로 웹 페이지를 클릭하는 경우.

5월 17일 10:51:42 서버 mod_evasive[2185]: 블랙리스트 주소 188.24.*.*: 가능 DoS 공격.

Apache/2.2.9(UNIX)에서 mod_evasive를 비활성화합니다.

1. 우선 호스팅 서버에 관리자로 로그인해야 합니다. 을 통해 SSH 서버가 우리 가까이에 있는 경우 콘솔의 원격 또는 직접 서버의 경우.

2. 그것이 위치한 디렉토리로 이동합니다 httpd.conf. 일반적으로 “CD /etc/httpd/conf” 그리고 “CD /usr/local/apache/conf“. httpd.conf의 백업 파일(backup)을 만들기 전까지는 아무것도 변경하지 않습니다.

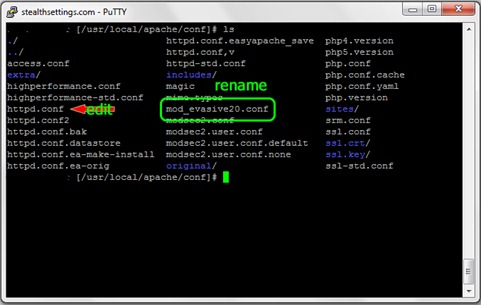

3. 연다 httpd.conf 편집. 우리는 다음 줄을 찾고 있습니다. “AddModule mod_evasive.c” 그리고 우리는 그것을 “#AddModule mod_evasive.c“. “틀” 명령줄 앞에 넣으면 취소됩니다. 어떤 경우에는 위의 줄 대신 httpd.conf에서 다음을 찾습니다. “LoadModule evasive_module libexex/mod_evasive” 또는 “conf/mod_evasive20.conf 포함“. 우리는 이 줄을 취소하고 httpd.conf의 mod_evasive에 더 이상 아무것도 없는지 확인하기 위해 다음을 검색합니다. “둘러대는”.

4. 우리는 폴더에 남아 있습니다 “conf” mod_evasive2020.conf 또는 mod_evasive.conf 파일을 식별합니다. 이 파일을 백업한 다음 해당 내용을 삭제합니다. 더 간단한 해결책은 다음에서 파일 이름을 바꾸는 것입니다. mod_evasive.conf 에서 mod_evasive.conf.old.

5. Apache 웹 서버 다시 시작.

SSH(Putty)를 통해 mod_evasive 작업에 대한 메일 설정 보내기 – 링크 .

호스팅 서버에서 mod_evasive를 비활성화하는 방법. (아파치 웹 서버)

에 대한 스텔스 L.P.

창립자 및 편집자 Stealth Settings, din 2006 pana in prezent. Experienta pe sistemele de operare Linux (in special CentOS), Mac OS X , Windows XP > Windows 10 Si WordPress (CMS).

Stealth L.P.의 모든 게시물 보기당신은 또한에 관심이있을 수 있습니다 ...