一些 服务器管理员 使用 mod_evasive 防止攻击 托管服务器 他们管理的。 Apache模块,mod_evasive是一个很好的解决方案 呼吸请求在很短的时间内从IP中重复网络服务器。这是一个很好的保护 抗洪水。

更糟糕的一面就像有时 mod_evasive 当比率 在搜索引擎中索引 对于一个站点,它很大。索引靴子的要求,尤其是 雅虎!泥浆,多次混淆 对网络服务器的攻击 MOD_EVASIVE不可避免地会阻止靴子访问服务器并默认到网站。从经验我可以告诉你雅虎!这确实使洪水泛滥。在某些情况下,Yahoo!他使用的是超过1000名游客的乐队。

不仅索引机器人可以掉落 “受害者” 这个apache模块,还有 互联网连接弱 (由于请求延长,访问将被阻止)或在很小的时间间隔内单击网页。

5月17日10:51:42服务器mod_evasive [2185]:黑名单地址188.24。*。*:可能 DOS攻击。

在Apache/2.2.9(UNIX)上禁用mod_evasive。

1。首先,我们必须在托管服务器上登录管理员。通过 SSH 对于从控制台的远程或直接服务器,如果服务器靠近我们。

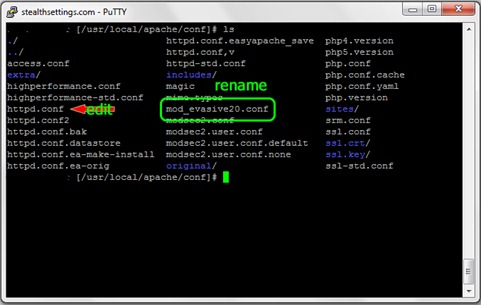

2。我们去目录所在的目录 httpd.conf。通常在 “cd/etc/httpd/conf” 和 “CD/USR/local/apache/conf“。在进行httpd.conf的备份文件(备份)之前,我们不会开始更改任何内容。

3。我们打开 编辑httpd.conf。我们正在寻找该行: “addModule mod_evasive.c” 我们通过 “#addmodule mod_evasive.c“。 “#” 放在命令行的前面,导致其取消。在某些情况下,在httpd.conf而不是上述行中,我们发现 “loadModule evasive_module libexex/mod_evasive” 或者 “包括conf/mod_evasive20.conf“。我们取消这些行,并确保httpd.conf中的mod_evasive一无所有,我们在搜索之后进行搜索 “回避”。

4。我们留在文件夹中 “conf” 我们确定文件mod_evasive2020.conf或mod_evasive.conf。我们备份此文件,然后删除其内容。一个更简单的解决方案是将文件重命名 mod_evasive.conf 在 mod_evasive.conf.old。

5。 重新启动Apache Web服务器。

通过SSH(PUTTY)发送MOD_EVASIVE操作的邮件设置 – 关联 。