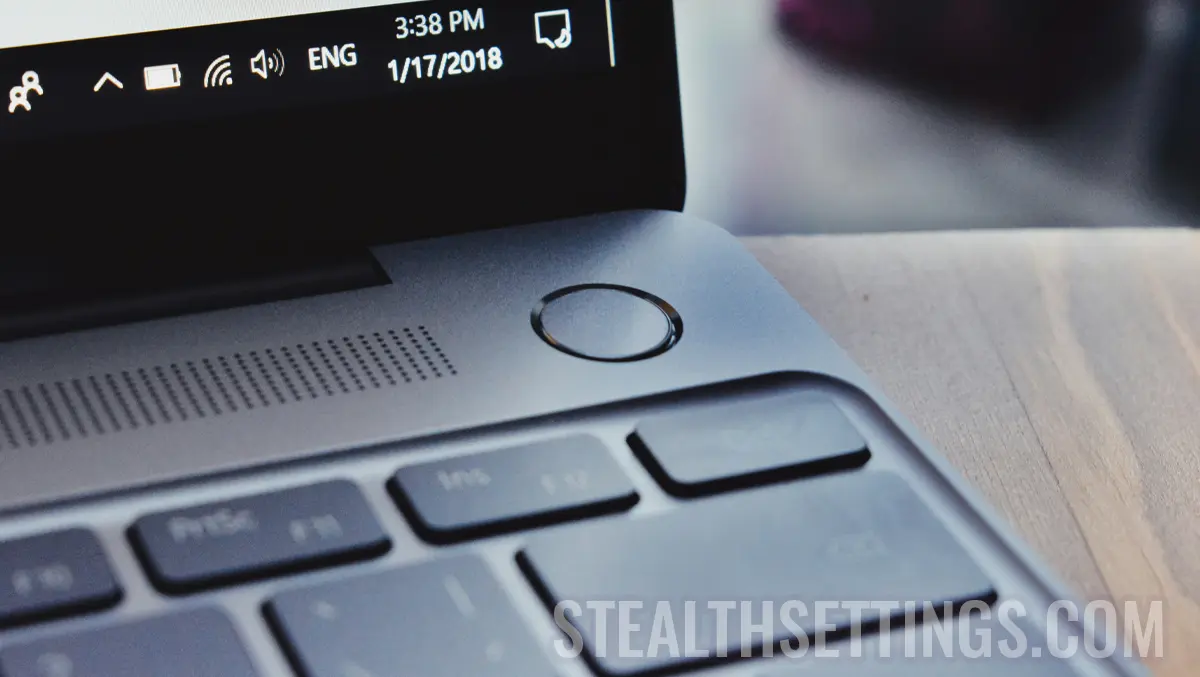

ラップトップの指紋認証のWindows Helloの脆弱性

Windows ユーザーは、Apple のラップトップやコンピューターに存在する Touch ID のモデルに、指紋 (指紋) に基づく生体認証システムを備えたデバイスを見て興奮しました。問題は、Windows では物事がうまくいかないことです。Windows Hello の指紋認証の脆弱性が上位のラップトップで発見されました。

コンテンツ

セキュリティ研究者らは、最も人気のある 3 つの Windows ラップトップに搭載されている Windows Hello 指紋認証システムが、期待されるレベルのセキュリティを提供していないことを明らかにしました。 Microsoft の要請を受けて、サイバーセキュリティ企業 Blackwing Intelligence が侵入テストを実施したところ、3 台のラップトップすべてがこれらのテストに不合格であることが判明しました。

Microsoft Surface はテストの対象となったにもかかわらず、テストされた 3 つのモデルの中で最も脆弱であることが判明し、Windows Hello の指紋生体認証が簡単にバイパスされてしまう可能性がありました。

Echipa de cercetare a Microsoft (MORSE) a cerut explicit evaluarea securității pentru cele mai performante senzori de amprentă încorporați în laptopuri, dar rezultatele au arătat multiple vulnerabilități exploatate cu succes de către echipă. Fiecare laptop, inclusiv Dell Inspiron 15 și Lenovo ThinkPad T14, a necesitat abordări distincte pentru a evita protocoalele de securitate existente.

Aceste vulnerabilități Windows Hello la autentificarea fingerprint subliniază importanța continuă a îmbunătățirii sistemelor de autentificare pentru a asigura un nivel crescut de securitate.

Dell Inspiron 15 の Windows Hello 指紋認証の脆弱性

Dell Inspiron 15 prezintă semnificative vulnerabilități Windows Hello la autentificarea fingerprint. Atunci când dispozitivul este pornit în Windows, acesta urmează protocoalele complete de securitate, inclusiv Secure Device Connection Protocol (SDCP). Aceste protocoale efectuează verificări esențiale, cum ar fi asigurarea că gazda comunică cu un dispozitiv de încredere și că datele amprentei nu sunt stocate sau retransmise. Cu toate acestea, echipa care a testat vulnerabilități Windows Hello a observat că, în timp ce accesul la cititorul de amprente în Windows utilizează SDCP, accesul în Linux nu. Și le-a venit o idee.

Prin inițierea dispozitivului țintă în Linux și utilizarea laturii Linux pentru a introduce amprenta atacatorului în baza de date, specificând același ID ca un utilizator legitim înscris prin Windows, echipa a identificat o vulnerabilitate. Chiar dacă inițial acest demers nu a avut succes, deoarece s-au descoperit baze de date separate pe cip pentru Windows și Linux, s-a reușit să se determine modul în care Windows știa la ce bază de date să acceseze și a reușit să o direcționeze către cea de pe Linux.

Aceasta a deschis calea pentru următoarea soluție, implicând un atac Man in the Middle (MitM)。この Windows Hello 指紋認証の脆弱性に対する手順は次のとおりです。 Dell Inspiron 15。

1. Linux を起動します。

2. 有効な ID がリストされます。したがって、許可できるものが決まります。

3. 正規の Windows ユーザーと同じ ID を使用して攻撃者の指紋の登録が実行されます。

4. タイプ攻撃 Man in the Middle (MitM) ホストとセンサー間の接続に問題があります。

5. システムが Windows を起動します。

6. MitM 攻撃を使用して、構成パッケージを傍受し、Linux データベースを指すように書き換えます。

7. 攻撃者の指紋を使用して、正規のユーザーとして認証が行われます。

Linux オペレーティング システムと Windows システムのアーキテクチャについて平均的な知識を持っているタイプのユーザーにとっては、比較的簡単な方法です。

Microsoft Surface Pro 8 / X に関しては、この脆弱性が悪用されるのはさらに簡単です。

Microsoft Surface Pro タイプ カバーの指紋 ID の脆弱性

指紋認証付き Microsoft Surface Pro タイプ カバーで特定された脆弱性について、研究チームは、Microsoft の公式製品には最高の難易度があると予想していましたが、信じられないほど脆弱なセキュリティを発見して唖然としました。このケースでは、クリア テキスト (暗号化されていない) USB 通信と認証の欠如に加え、セキュア デバイス接続プロトコル (SDCP) の欠如が明らかでした。

このセキュリティの欠如により、チームは指紋センサーを取り外し、独自のデバイスを接続するだけでそれを模倣できることがわかりました。この手順は、タイプ カバーの切断 (ドライバーは接続された 2 つのセンサーを処理できず、不安定になります)、攻撃デバイスの接続、センサーの VID/PID の昇格、Windows ドライバーからの有効な SID の監視、チェックのパスで構成されています。 “how many fingerprints” Windows システム上で指紋認証を開始し、続いてスプーフィングされたデバイスから有効なログイン応答を送信します。

結論として、これらの Windows Hello 指紋認証の脆弱性は、生体認証システムの実装に存在する可能性のある重大な脆弱性を浮き彫りにしました。

関連している: Windows Hello PINで認証を無効にする方法、Windows10の指紋も

Windows Hello とは何ですか?

Windows Hello は、Windows 10 オペレーティング システムの発売とともに初めて導入され、Windows 11 PC およびラップトップで拡張機能を提供し続けています。Windows Hello は、Windows デバイスに瞬時にアクセスするためのより高速かつ安全な方法です。

この高度な認証システムにより、PIN、顔認識、または指紋を使用して Windows 11 デバイスにアクセスできるようになります。これらのオプションを利用するには、指紋または顔認識の初期化中に PIN コードを設定する必要がありますが、PIN のみで認証することもできます。

これらのオプションにより、PC へのサインインが大幅に簡単になるだけでなく、PIN が 1 つのデバイスのみに関連付けられ、Microsoft アカウントを通じて回復できるようにバックアップされるため、安全性も高まります。

ラップトップの指紋認証のWindows Helloの脆弱性

について ステルス

技術に情熱を持ち、2006年からStealthSettings.comで喜んで執筆しています。macOS、Windows、Linuxのオペレーティングシステムだけでなく、プログラミング言語やブログプラットフォーム(WordPress)、オンラインストア(WooCommerce、Magento、PrestaShop)にも豊富な経験があります。

ステルスの投稿をすべて表示あなたも興味があるかもしれません...