Windows Hello neaizsargātības pirkstu nospiedumu autentifikācijā klēpjdatorā

Windows Hello neaizsargātības pirkstu nospiedumu autentifikācijā klēpjdatorā

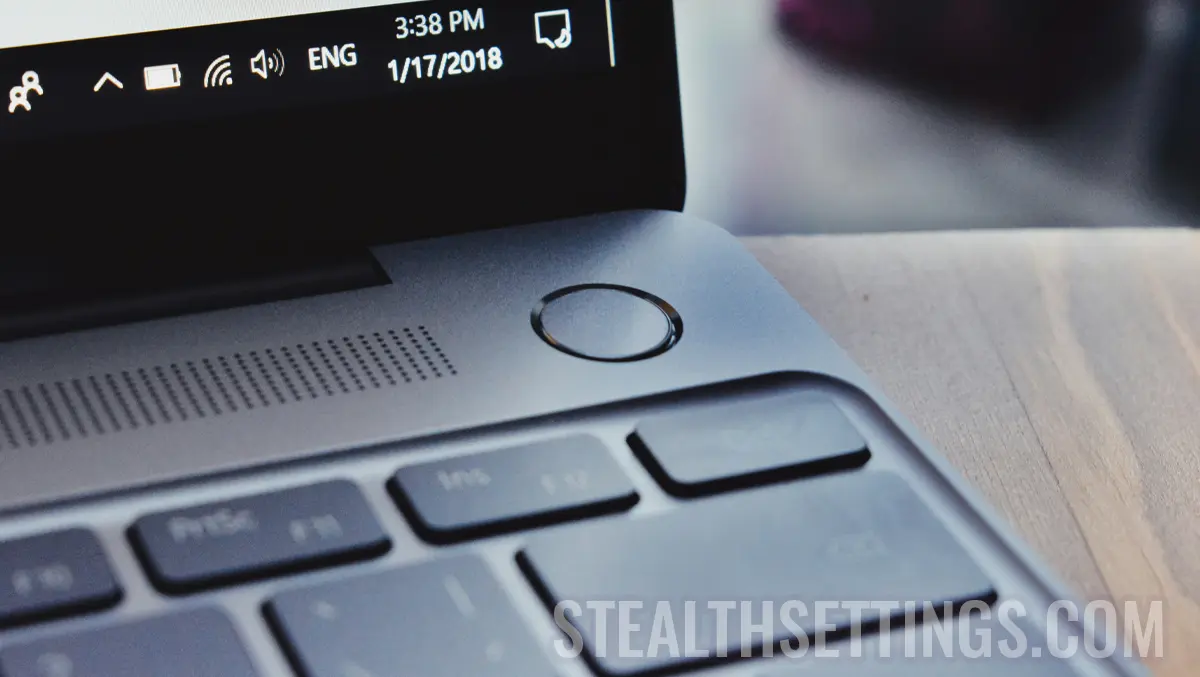

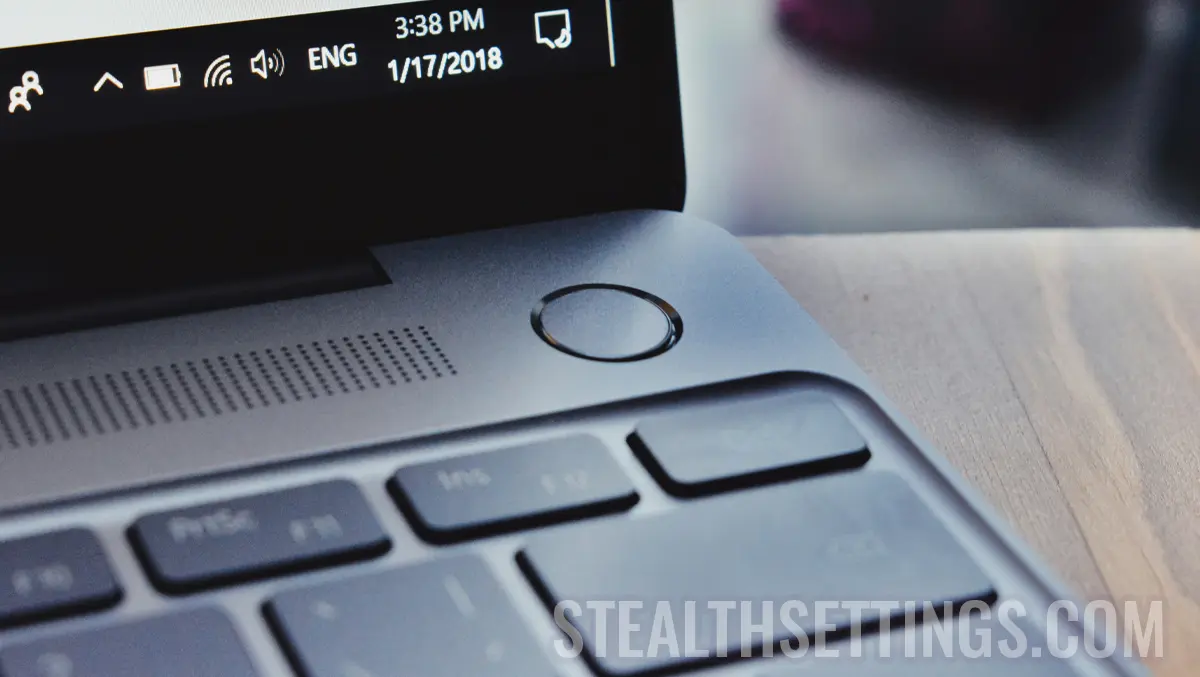

Windows lietotāji bija sajūsmā, redzot ierīces ar biometrisko autentifikācijas sistēmu, kuras pamatā ir pirkstu nospiedums (pirkstu nospiedums), kas atbilst Touch ID modelim, kas pastāv Apple klēpjdatoros un datoros. Problēma ir tā, ka operētājsistēmā Windows viss nenotiek tik labi, jo populārākajos klēpjdatoros ir atklātas Windows Hello pirkstu nospiedumu autentifikācijas ievainojamības.

apmierināts

Drošības pētnieki atklājuši, ka Windows Hello pirkstu nospiedumu autentifikācijas sistēma, kas atrodas trīs populārākajos Windows klēpjdatoros, nenodrošina gaidīto drošības līmeni. Pēc Microsoft pieprasījuma kiberdrošības uzņēmums Blackwing Intelligence veica iespiešanās testus, atklājot, ka visi trīs klēpjdatori šajos testos neizturēja.

Neskatoties uz to, ka Microsoft Surface tika pakļauts testiem, tas izrādījās visneaizsargātākais no trim pārbaudītajiem modeļiem, ļaujot viegli apiet Windows Hello pirkstu nospiedumu biometrisko autentifikāciju.

Microsoft pētījumu grupa (MORSE) skaidri pieprasīja drošības novērtējumu vislabākajiem klēpjdatoros iebūvētajiem pirkstu nospiedumu sensoriem, taču rezultāti parādīja vairākas ievainojamības, kuras komanda veiksmīgi izmantoja. Katram klēpjdatoram, tostarp Dell Inspiron 15 un Lenovo ThinkPad T14, bija nepieciešamas atšķirīgas pieejas, lai apietu esošos drošības protokolus.

Šīs Windows Hello pirkstu nospiedumu autentifikācijas ievainojamības uzsver to, cik svarīgi ir pastāvīgi uzlabot autentifikācijas sistēmas, lai nodrošinātu paaugstinātu drošības līmeni.

Windows Hello pirkstu nospiedumu autentifikācijas ievainojamība operētājsistēmā Dell Inspiron 15

Dell Inspiron 15 piedāvā ievērojamas Windows Hello pirkstu nospiedumu autentifikācijas ievainojamības. Kad ierīce tiek palaista sistēmā Windows, tā ievēro visus drošības protokolus, tostarp Secure Device Connection Protocol (SDCP). Šie protokoli veic būtiskas pārbaudes, piemēram, nodrošina, ka resursdators sazinās ar uzticamu ierīci un vai pirkstu nospiedumu dati netiek saglabāti vai pārsūtīti. Tomēr komanda, kas pārbauda Windows Hello ievainojamības, pamanīja, ka, lai gan piekļuve pirkstu nospiedumu lasītājam operētājsistēmā Windows izmanto SDCP, piekļuve operētājsistēmā Linux to nedara. Un viņiem radās ideja.

Sāknējot mērķa ierīci operētājsistēmā Linux un izmantojot Linux pusi, lai ievadītu uzbrucēja pirkstu nospiedumu datu bāzē, norādot to pašu ID kā likumīgam lietotājam, kas reģistrēts sistēmā Windows, komanda identificēja ievainojamību. Lai gan šis mēģinājums sākotnēji bija neveiksmīgs, jo tika atklātas atsevišķas čipu datu bāzes operētājsistēmai Windows un Linux, bija iespējams noteikt, kā Windows zināja, kurai datu bāzei piekļūt, un spēja to novirzīt uz Linux.

Tas pavēra ceļu nākamajam risinājumam, kas ietver uzbrukumu Man in the Middle (MitM). Šīs ir šīs Windows Hello pirkstu nospiedumu autentifikācijas ievainojamības darbības Dell Inspiron 15Apvidū

1. Sāknēšana uz Linux.

2. Ir norādīti derīgi ID. Tātad tiek noteikti tie, kurus var atļaut.

3. Tiek veikta uzbrucēja pirksta nospieduma reģistrēšana, izmantojot to pašu ID, ko izmanto likumīgam Windows lietotājam.

4. Tipa uzbrukums Man in the Middle (MitM) par savienojumu starp saimniekdatoru un sensoru.

5. Sistēma tiek sāknēta sistēmā Windows.

6. Konfigurācijas pakotnes pārtveršana un pārrakstīšana, lai norādītu uz Linux datu bāzi, izmantojot MitM uzbrukumu.

7. Autentifikācija tiek veikta kā likumīgam lietotājam, izmantojot uzbrucēja pirkstu nospiedumu.

Salīdzinoši vienkārša metode tādam lietotājam, kuram ir vidējas zināšanas par Linux operētājsistēmu un Windows sistēmu arhitektūru.

Kas attiecas uz Microsoft Surface Pro 8/X, ievainojamību ir vēl vieglāk izmantot.

Pirkstu nospiedumu ID ievainojamība uz Microsoft Surface Pro Type Cover

Attiecībā uz Microsoft Surface Pro Type Cover ar pirkstu nospiedumu ID konstatēto ievainojamību pētnieku grupa gaidīja, ka oficiālais Microsoft produkts būs visaugstākajā sarežģītības pakāpē, taču viņi bija pārsteigti, atklājot neticami vāju drošību. Šajā gadījumā bija acīmredzams drošā ierīču savienojuma protokola (SDCP) trūkums, kā arī skaidra teksta (nešifrēta) USB saziņa un autentifikācijas trūkums.

Ar šo drošības trūkumu komanda atklāja, ka var vienkārši atvienot pirkstu nospiedumu sensoru un pievienot savu ierīci, lai to atdarinātu. Procedūra sastāvēja no Type Cover atvienošanas (vadītājs nevar tikt galā ar diviem savienotiem sensoriem, kļūst nestabils), uzbrukuma ierīces pievienošanu, sensora VID/PID veicināšanu, derīga SID novērošanu no Windows draivera, pārbaudes nokārtošanu. “how many fingerprints” un aktivizējot pirkstu nospiedumu autentifikāciju Windows sistēmā, kam seko derīgas pieteikšanās atbildes nosūtīšana no viltotās ierīces.

Noslēgumā jāsaka, ka šīs Windows Hello pirkstu nospiedumu autentifikācijas ievainojamības ir izcēlušas ievērojamās ievainojamības, kas var pastāvēt biometrisko autentifikācijas sistēmu ieviešanā.

Kas ir Windows Hello?

Windows Hello pirmo reizi tika ieviests līdz ar operētājsistēmas Windows 10 palaišanu un turpinot nodrošināt uzlabotu funkcionalitāti Windows 11 personālajos un klēpjdatoros, un tas ir ātrāks un drošāks veids, kā iegūt tūlītēju piekļuvi Windows ierīcēm.

Šī uzlabotā autentifikācijas sistēma sniedz iespēju piekļūt Windows 11 ierīcēm, izmantojot PIN kodu, sejas atpazīšanu vai pirkstu nospiedumu. Lai izmantotu šīs iespējas, pirkstu nospiedumu vai sejas atpazīšanas inicializācijas laikā ir jāiestata PIN kods, taču varat arī autentificēties, izmantojot tikai savu PIN.

Šīs opcijas ne tikai ievērojami atvieglo pierakstīšanos datorā, bet arī padara to drošāku, jo jūsu PIN ir saistīts tikai ar vienu ierīci un tiek dublēts atkopšanai, izmantojot jūsu Microsoft kontu.

Windows Hello neaizsargātības pirkstu nospiedumu autentifikācijā klēpjdatorā

Kas jauns

Pret Stealth

Kaislīgs par tehnoloģijām, ar prieku rakstu vietnē StealthSettings.com kopš 2006. gada. Man ir plaša pieredze operētājsistēmās: macOS, Windows un Linux, kā arī programmēšanas valodās un blogošanas platformās (WordPress) un tiešsaistes veikalos (WooCommerce, Magento, PrestaShop).

Skatīt visas Stealth ziņasIespējams, jūs interesē arī...