Windows Hello вразливості на аутентифікації відбитків пальців на ноутбуці

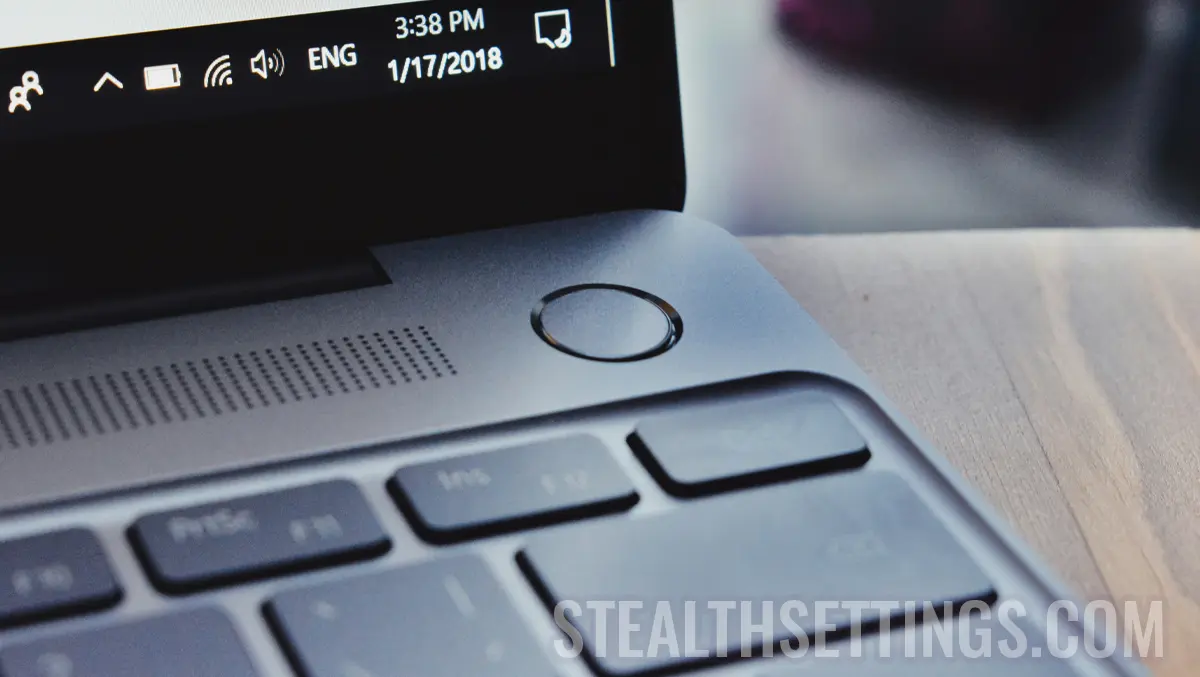

Користувачі Windows були в захваті від того, що побачили пристрої з біометричною системою аутентифікації на основі відбитка пальця (відбитка пальця), за зразком Touch ID, існуючого на ноутбуках і комп'ютерах Apple. Проблема полягає в тому, що в Windows все йде не так добре, оскільки на кращих ноутбуках виявлено уразливості автентифікації відбитків пальців Windows Hello.

зміст

Дослідники безпеки виявили, що система автентифікації за відбитками пальців Windows Hello, присутня на трьох найпопулярніших ноутбуках Windows, не забезпечує очікуваного рівня безпеки. На прохання Microsoft компанія з кібербезпеки Blackwing Intelligence провела тести на проникнення, виявивши, що всі три ноутбуки не пройшли ці тести.

Незважаючи на те, що Microsoft Surface піддавався тестам, він виявився найбільш вразливим з трьох протестованих моделей, дозволяючи легко обійти біометричну аутентифікацію Windows Hello за відбитком пальця.

Дослідницька група Microsoft (MORSE) прямо запросила оцінку безпеки для найефективніших датчиків відбитків пальців, вбудованих у ноутбуки, але результати показали численні вразливості, які команда успішно використала. Для кожного ноутбука, включаючи Dell Inspiron 15 і Lenovo ThinkPad T14, були потрібні різні підходи для обходу існуючих протоколів безпеки.

Ці вразливості автентифікації за відбитками пальців Windows Hello підкреслюють незмінну важливість вдосконалення систем автентифікації для забезпечення підвищеного рівня безпеки.

Уразливості автентифікації відбитків пальців Windows Hello на Dell Inspiron 15

Dell Inspiron 15 містить значні вразливості автентифікації за відбитками пальців Windows Hello. Коли пристрій завантажується в Windows, він дотримується повних протоколів безпеки, зокрема Secure Device Connection Protocol (SDCP). Ці протоколи виконують важливі перевірки, наприклад, гарантують, що хост зв’язується з довіреним пристроєм і що дані відбитків пальців не зберігаються та не передаються. Однак команда, яка тестувала вразливості Windows Hello, помітила, що доступ до зчитувача відбитків пальців у Windows використовує SDCP, а доступ у Linux — ні. І вони отримали ідею.

Завантаживши цільовий пристрій у Linux і використовуючи сторону Linux для введення відбитка пальця зловмисника в базу даних, вказавши той самий ідентифікатор, що й у законного користувача, зареєстрованого через Windows, команда виявила вразливість. Хоча спочатку ця спроба була невдалою, оскільки було виявлено окремі вбудовані бази даних для Windows і Linux, вдалося визначити, як Windows знала, до якої бази даних отримати доступ, і змогла спрямувати її до бази даних у Linux.

Це відкрило шлях для наступного рішення, яке передбачає атаку Man in the Middle (MitM). Ось кроки цієї вразливості автентифікації відбитків пальців Windows Hello Dell Inspiron 15.

1. Завантажте Linux.

2. Перераховані дійсні ідентифікатори. Тож визначено ті, які можуть бути авторизовані.

3. Виконується реєстрація відбитка пальця зловмисника з використанням того самого ідентифікатора, що й легітимного користувача Windows.

4. Тип атаки Man in the Middle (MitM) на з’єднанні між хостом і датчиком.

5. Система завантажується в Windows.

6. Перехоплення та переписування пакета конфігурації для вказівки на базу даних Linux за допомогою атаки MitM.

7. Автентифікація здійснюється як законного користувача за допомогою відбитка пальця зловмисника.

Відносно простий метод для типу користувачів, які мають середні знання про архітектуру операційних систем Linux і систем Windows.

Що стосується Microsoft Surface Pro 8 / X, то вразливість ще простіше використовувати.

Уразливість ідентифікатора відбитка пальця на обкладинці типу Microsoft Surface Pro

Щодо вразливості, виявленої на обкладинці Microsoft Surface Pro Type Cover with Fingerprint ID, дослідницька група очікувала, що офіційний продукт Microsoft представлятиме найвищий ступінь складності, але вони були вражені, виявивши неймовірно слабкий захист. У цьому випадку була очевидна відсутність протоколу захищеного підключення пристрою (SDCP), разом із відкритим текстовим (незашифрованим) USB-з’єднанням і відсутністю автентифікації.

За відсутності безпеки команда виявила, що може просто відключити датчик відбитків пальців і підключити власний пристрій, щоб імітувати його. Процедура складалася з від’єднання Type Cover (драйвер не може працювати з двома під’єднаними датчиками, стає нестабільним), під’єднання атакуючого пристрою, просування VID/PID датчика, спостереження за дійсним SID із драйвера Windows, проходження перевірки “how many fingerprints” та ініціювання автентифікації за відбитками пальців у системі Windows з подальшим надсиланням дійсної відповіді на вхід із підробленого пристрою.

Підсумовуючи, ці вразливості автентифікації за відбитками пальців Windows Hello висвітлюють значні вразливості, які можуть існувати в реалізації систем біометричної автентифікації.

Пов'язаний: Як ми відключаємо автентифікацію з Windows Hello Pin, також відбитком пальців у Windows 10

Що таке Windows Hello?

Вперше представлений із запуском операційної системи Windows 10 і продовжує надавати розширені функції на комп’ютерах і ноутбуках Windows 11, Windows Hello – це швидший і безпечніший спосіб отримати миттєвий доступ до пристроїв Windows.

Ця вдосконалена система автентифікації дає вам можливість отримати доступ до пристроїв Windows 11 за допомогою PIN-коду, розпізнавання обличчя або відбитка пальця. Щоб скористатися перевагами цих опцій, вам потрібно встановити PIN-код під час ініціалізації відбитків пальців або розпізнавання обличчя, але ви також можете автентифікуватися лише за допомогою PIN-коду.

Ці параметри не тільки значно спрощують вхід у ваш ПК, але й роблять його більш безпечним, оскільки ваш PIN-код пов’язаний лише з одним пристроєм і створюється резервна копія для відновлення через ваш обліковий запис Microsoft.

Windows Hello вразливості на аутентифікації відбитків пальців на ноутбуці

Що нового

Про Stealth

Пристрасний до технологій, я із задоволенням пишу на Stealthsetts.com, починаючи з 2006 року. У мене багатий досвід роботи в операційних системах: MacOS, Windows та Linux, а також у програмах програмування та платформ ведення блогів (WordPress) та для інтернет -магазинів (WooCommerce, Magento, Presashop).

Переглянути всі дописи від StealthВас також може зацікавити...