Korisnici sustava Windows bili su oduševljeni kad vide uređaje s biometrijskim sustavom za provjeru autentičnosti otiska prsta na postojećem ID -u Touch -a na Appleovim prijenosnim računalima i računalima. Problem je u tome što stvari ne idu tako dobro na Windows, a Windows Hello ranjivosti otkrivaju se na autentifikaciji prstiju na vrhunskim prijenosnim računalima.

sadržaj

Istraživači sigurnosti otkrili su da sustav provjere autentičnosti za ispit Windows Hello, prisutan na tri najpopularnija Windows prijenosna računala, ne pruža očekivanu razinu sigurnosti. Na zahtjev Microsofta, tvrtka za cyber sigurnost Blackwing Intelligence obavila je prodorske testove, otkrivši da sva tri prijenosna računala nisu uspjela ispred ovih uzoraka.

Unatoč činjenici da je Microsoftova površina bila na ispitivanju, pokazalo se da je ona najugroženija od tri testirana modela, što je omogućilo lagano zaobilazeći biometrijski prozori otisaka prstiju.

Microsoftov istraživački tim (Morse) izričito je zatražio procjenu sigurnosti za najbolje izvedbe senzora otisaka prstiju na prijenosnim računalima, ali rezultati su pokazali višestruke ranjivosti od strane tima. Svaki laptop, uključujući Dell Inspiron 15 i Lenovo ThinkPad T14, zahtijevali su različite pristupe kako bi se izbjegli postojeći sigurnosni protokoli.

Ove Windows Hello ranjivosti na autentifikaciji otiska prsta naglašavaju kontinuiranu važnost poboljšanja sustava provjere autentičnosti kako bi se osigurala povećana razina sigurnosti.

Windows Hello ranjivosti na autentičnosti otiska prsta na Dell Inspiron 15

Dell Inspiron 15 Predstavlja značajne Windows Hello ranjivosti kod provjere autentičnosti otiska prsta. Kad se uređaj pokrene u sustavu Windows, slijedi kompletne sigurnosne protokole, uključujući Secure Device Connection Protocol (SDCP). Ovi protokoli provode bitne provjere, poput osiguranja da domaćin komunicira s pouzdanim uređajem i da podaci o otiscima prstiju nisu pohranjeni ili prenapučeni. Međutim, tim koji je testirao Windows Hello ranjivosti napomenuo je da dok pristup čitaču otiska prsta u Windows koristi SDCP, Linux Access. I smislili su ideju.

Pokretanjem ciljnog uređaja u Linuxu i korištenjem Linuxove strane za unos napadača u bazu podataka, navodeći isti ID kao i legitimni korisnik koji je registrirao Windows, tim je identificirao ranjivost. Iako ovaj pristup u početku nije bio uspješan, jer su otkrivene zasebne baze podataka na Windows i Linuxu, uspjelo je utvrditi kako Windows zna koja baza podataka treba pristupiti i uspio je usmjeriti na Linux.

Otvorio je put za sljedeće rješenje, uključujući napad Man in the Middle (MitM). Evo kojih koraka ovog prozora pozdrav ranjivost pogledajte autentifikaciju otiska prsta na Dell Inspiron 15.

1. Sustav započinje na Linuxu.

2. Popis valjanih ID -ova je obavljen. Dakle, određuju se oni koji se mogu odobriti.

3. Izvodi se za upis otiska prsta napadača koristeći isti ID kao i legitiman korisnika Windows -a.

4. Tip napad Man in the Middle (MitM) na vezi između domaćina i senzora.

5. Sustav započinje u sustavu Windows.

6. Presretanje i prepisivanje konfiguracijskog paketa da biste se uputili na Linux bazu podataka pomoću MITM napada.

7. Autentifikacija se vrši kao legitimni korisnik s otiskom napada napadača.

Relativno jednostavna metoda za vrstu korisnika koji ima prosječno znanje o arhitekturi Linux operativnih sustava i Windows sustava.

Što se tiče Microsoft Surface Pro 8 / X, ranjivost je još lakše iskoristiti.

ID otiska prsta ranjivosti na poklopcu tipa Microsoft Surface Pro

Što se tiče ranjivosti identificirane na Microsoftovom pokrovu Surface Pro s ID -om otiska prsta, istraživački tim očekivao je da će službeni Microsoftov proizvod predstaviti najveći stupanj poteškoće, ali bili su svjesni nevjerojatno slabe sigurnosti. U ovom je slučaju bio očit nedostatak protokola sigurnog povezivanja uređaja (SDCP), zajedno s USB komunikacijom u jasnom (otpuštenom) tekstu i odsutnosti provjere autentičnosti.

S tim odsutnošću sigurnosti, tim je otkrio da bi oni mogli jednostavno isključiti senzor otiska prsta i povezati vlastiti uređaj kako bi ga oponašao. Postupak se sastojao od pokrova tipa za isključivanje (vozač ne može podnijeti dva spojena senzora, postajući nestabilan), povezivanja uređaja za napad, promicanja senzora, promatranja valjanog SID -a iz programa Windows, prolaska provjere “how many fingerprints” I pokretanje provjere autentičnosti otiska prsta na sustavu Windows, nakon čega slijedi valjan odgovor zapisnika s kovanog uređaja.

Zaključno, ove Windows Hello ranjivosti na autentifikaciji otiska prsta naglasile su značajne ranjivosti koje mogu postojati u implementaciji biometrijskih sustava za provjeru autentičnosti.

Povezano: Kako onemogućimo provjeru autentičnosti s Windows Hello Pin, također otisak prsta u Windows 10

Što je Windows Hello?

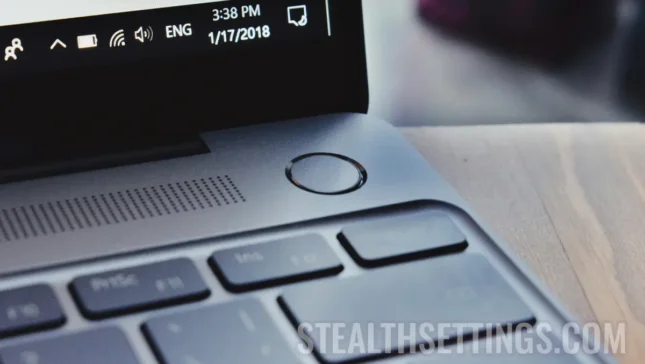

Umetnut je prvi put pokretanjem operativnog sustava Windows 10 i nastavljajući pružati poboljšane funkcionalnosti na računalima i prijenosnim računalima s Windows 11 Systems, Windows Hello je brži i sigurniji način za dobivanje trenutnog pristupa Windows uređajima.

Ovaj napredni sustav provjere autentičnosti pruža vam priliku za pristup uređajima Windows 11 pomoću PIN -a, prepoznavanja lica ili otiska prsta (otisak prsta). Da biste imali koristi od ovih opcija, morate konfigurirati PIN tijekom inicijalizacije otiska prsta ili prepoznavanja lica, ali možete provjeriti samo s PIN -om.

Ove opcije ne samo da značajno olakšavaju postupak povezivanja na vaše računalo, već ga i čini sigurnijim, jer je vaš PIN povezan samo s jednim uređajem i koristi od sigurnosnih kopija za vaš Microsoftov račun.