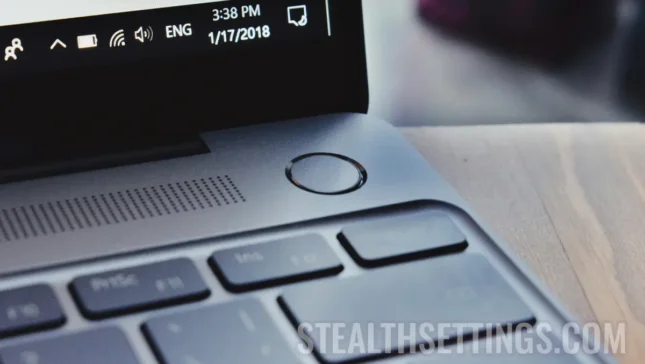

Пользователи Windows были рады видеть устройства с системой биометрической аутентификации отпечатков пальцев (отпечаток пальца) на существующем идентификаторе прикосновения на ноутбуках Apple и компьютерах. Проблема в том, что в Windows вещи не идут, с Windows Hello уязвимостями, обнаруженными при аутентификации отпечатков пальцев на верхних ноутбуках.

содержание

Исследователи безопасности сообщили, что система аутентификации отпечатков отпечатков пальцев Windows, присутствующая на трех самых популярных ноутбуках Windows, не обеспечивает ожидаемый уровень безопасности. По просьбе Microsoft компания Blackwing Company Company Blackwing провела проникновение, обнаружив, что все три ноутбука не удались перед этими образцами.

Несмотря на то, что Microsoft Surface находилась под тестами, было показано, что она является наиболее уязвимой из трех протестированных моделей, что позволяет небольшому обходить биометрические окна отпечатков пальцев.

Исследовательская группа Microsoft (Morse) явно запросила оценку безопасности для лучших датчиков отпечатков пальцев в ноутбуках, но результаты успешно показали множественные уязвимости командой. Каждый ноутбук, в том числе Dell Inspiron 15 и Lenovo ThinkPad T14, требовал отдельных подходов, чтобы избежать существующих протоколов безопасности.

Эти Windows Hello уязвимости при аутентификации отпечатков пальцев подчеркивают постоянную важность улучшения систем аутентификации для обеспечения повышенного уровня безопасности.

Windows Hello уязвимости на аутентификации отпечатков пальцев на Dell Inspiron 15

Dell Inspiron 15 Он представляет значительную уязвимости Windows Hello уязвимости при аутентификации отпечатков пальцев. Когда устройство запускается в Windows, оно следует за полными протоколами безопасности, включая Secure Device Connection Protocol (SDCP)Полем Эти протоколы проводят основные проверки, такие как обеспечение того, чтобы хост общался с надежным устройством и что данные отпечатков пальцев не хранятся и не передаются повторно. Тем не менее, команда, которая проверила уязвимости Windows Hello, отметила, что, пока доступ к считыванию отпечатков пальцев в Windows использует SDCP, Linux Access. И они придумали идею.

Инициируя целевое устройство в Linux и используя сторону Linux, чтобы ввести отпечаток злоумышленника в базе данных, указав тот же идентификатор, что и законной пользователь, зарегистрированный Windows, команда определила уязвимость. Несмотря на то, что этот подход изначально не был успешным, потому что были обнаружены отдельные базы данных в Windows и Linux, было удалось определить, как Windows знала, к какой базе данных добраться до доступа, и сумела направить его в Linux.

Он открыл путь для следующего решения, включающего атаку Man in the Middle (MitM)Полем Вот какие шаги этого Windows Hello уязвимость посмотрите на аутентификацию отпечатков пальцев на Dell Inspiron 15Полем

1. Система начинается на Linux.

2. Список действительных идентификаторов выполнен. Таким образом, те, которые могут быть разрешены, определены.

3. Это выполняется для зачисления отпечатков пальца злоумышленника, используя тот же идентификатор, что и законной пользователь Windows.

4. Тип атаки Man in the Middle (MitM) На связи между хостом и датчиком.

5. Система начинается в Windows.

6. Перехват и переписывайте пакет конфигурации, чтобы перейти в базу данных Linux, используя атаку MITM.

7. Аутентификация выполняется как законного пользователя с отпечатками пальца злоумышленника.

Относительно простой метод для типа пользователя, который обладает средним знанием архитектуры операционных систем Linux и систем Windows.

Что касается Microsoft Surface Pro 8 / X, уязвимость еще проще использовать.

Уязвимость идентификатор отпечатков пальцев на крышке Microsoft Surface Pro Pro

Что касается уязвимости, определенной на покрытии Microsoft Surface Pro Pro с идентификатором отпечатков пальцев, исследовательская группа ожидала, что официальный продукт Microsoft представит наивысшую степень сложности, но они знали о невероятно слабой безопасности. В этом случае отсутствие протокола безопасного соединения устройства (SDCP) было очевидным, наряду с USB -связи в четком (неполненном) тексту и отсутствии аутентификации.

С этим отсутствием безопасности команда обнаружила, что они могут просто отключить датчик отпечатков пальцев и подключить свое собственное устройство, чтобы имитировать его. Процедура состояла из отключения крышки типа (драйвер не может обрабатывать два подключенных датчика, становясь нестабильными), подключение устройства атаки, продвижение датчика, наблюдая за действительным SID от драйвера Windows, передавая проверку “how many fingerprints” И инициация аутентификации отпечатков пальцев в системе Windows, за которым следует допустимый отклик журнала с поддельного устройства.

В заключение, эти уязвимости Windows Hello в аутентификации отпечатков пальцев подчеркнули значительные уязвимости, которые могут существовать при внедрении систем биометрической аутентификации.

Связанный: Как мы отключаем аутентификацию с помощью Windows Hello Pin, также отпечаток пальца в Windows 10

Что такое Windows Hello?

Впервые вставленным с запуском операционной системы Windows 10 и продолжением предоставления улучшенных функциональных возможностей для компьютеров и ноутбуков с помощью систем Windows 11, Windows Hello - более быстрый и более безопасный способ получить мгновенный доступ к устройствам Windows.

Эта расширенная система аутентификации дает вам возможность получить доступ к устройствам Windows 11 с помощью PIN -кода, распознавания лица или отпечатка пальца (отпечаток пальца). Чтобы извлечь выгоду из этих вариантов, вам необходимо настроить PIN -код во время инициализации отпечатков пальцев или распознавания лица, но вы можете аутентифицировать только с PIN -кодом.

Эти варианты не только значительно облегчают процесс подключения к вашему ПК, но также делают его более безопасным, потому что ваш PIN -код связан только с одним устройством и пользуется резервной копией для вашей учетной записи Microsoft.