Comment se protéger d'une attaque de phishing par e-mail – Awareness

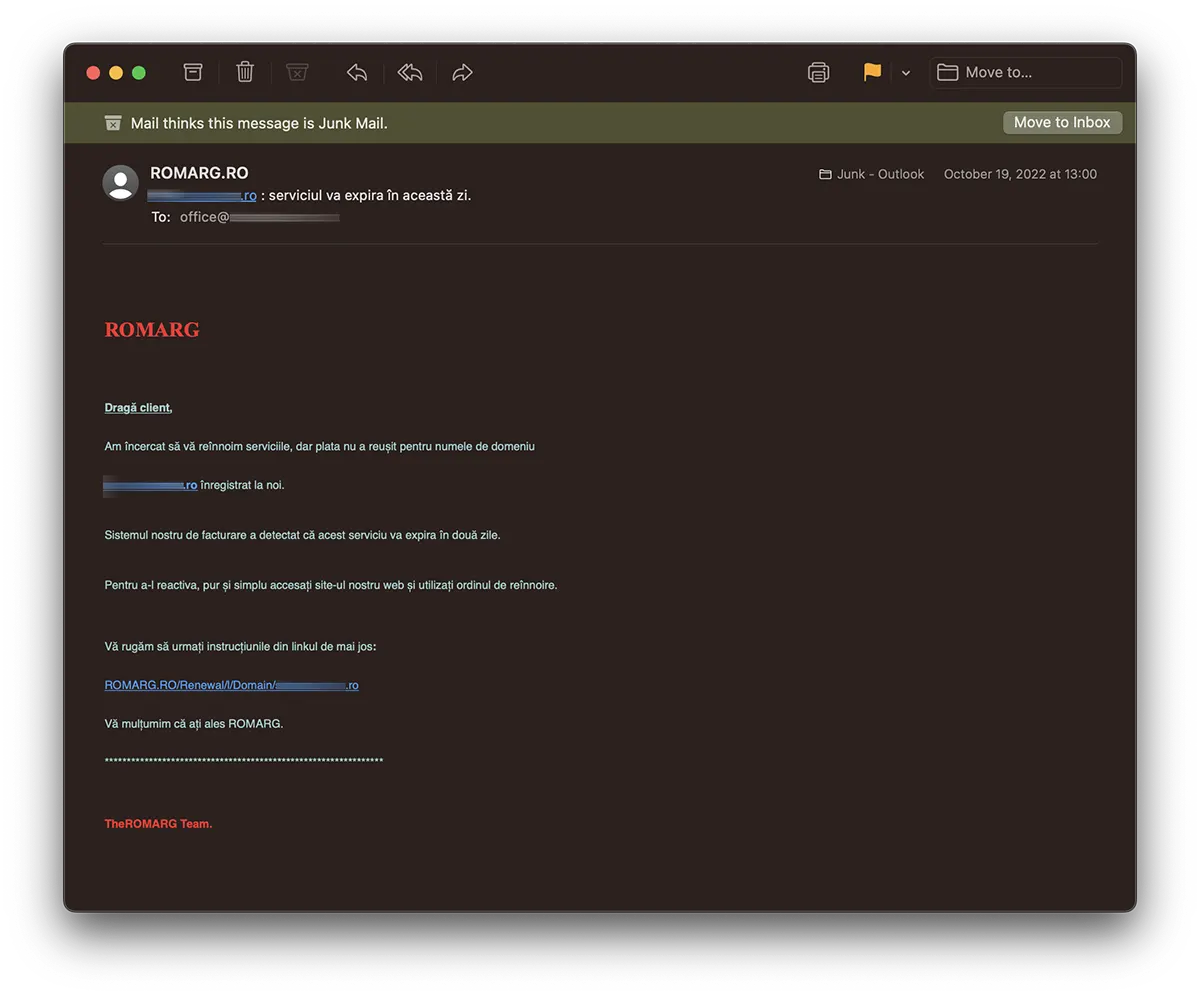

C'est une nouvelle pratique de attaque de phishing par courrier électronique (escroquerie par hameçonnage) qui cible les propriétaires de domaines .ro, notamment ceux dont les domaines sont réservés et/ou hébergés chez ROMARG.

Depuis plusieurs jours, plusieurs propriétaires de domaines .ro reçoivent des e-mails les informant que les services pour un domaine enregistré via ROMARG est sur le point d’expirer et la période de validité doit être renouvelée. Dans les 2 jours.

Dans le texte du message reçu par e-mail, un est indiqué lien hypertexte faux qui, si l'on y accède, mène à une page où des données confidentielles sont demandées effectuer un paiement en ligne. Bien sûr, ces données sont faciles volé par l'attaquant (s'ils sont saisis par la victime). La pratique s'appelle escroquerie par hameçonnage. Cybercriminalité.

Cher client, nous avons essayé de renouveler vos services, mais le paiement a échoué pour le nom de domaine numedomeniu.ro inscrit chez nous.

L'équipe ROMARG.

Notre système de facturation a détecté que ce service expirera dans deux jours.

Pour le réactiver, il vous suffit de vous rendre sur notre site Internet et d'utiliser le bon de renouvellement.

Veuillez suivre les instructions dans le lien ci-dessous :

ROMARG.RO/Renewal/l/Domain/numedomeniu.ro

Merci d'avoir choisi ROMARG.

Cu “TheROMARG Team” écrit mal et en rouge, ils ont en quelque sorte tout foiré, mais parmi des centaines de destinataires, il y en aura qui tomberont dans le filet de cette attaque de phishing par courrier électronique.

Comment repérer un faux lien hypertexte lors d'une attaque par e-mail de phishing

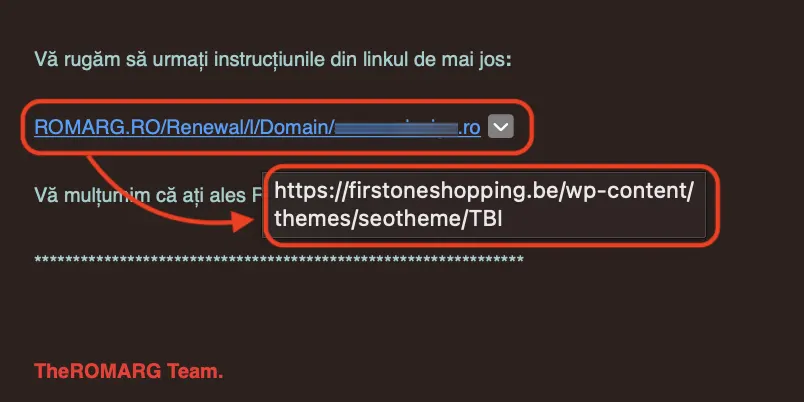

Ce type de messages de phishing qui utilisent de faux liens (hyperliens) sont les méthodes les plus trompeuses et parmi les plus utilisées par les attaquants. De nombreux utilisateurs ne savent pas comment faire la différence entre le lien affiché dans le message et le lien réel qui est derrière lui. C’est-à-dire celui auquel l’utilisateur atteint lorsqu’il clique.

Dans le message ci-dessus, si l'on passe la souris sur l'URL indiquée par l'attaquant (sur le lien hypertexte), Fara sa barrage cliquez, nous remarquons que nous sommes dirigés vers une adresse web différente de celle inscrite dans le message. https://firstoneshopping.be/….

La plupart du temps, dans cette pratique de phishing par courrier électronique avec un faux lien hypertexte, l'attaquant utilise des noms de confiance pour l'adresse Web affichée. Google, iCloud, Microsoft. Dans ce cas, il est présenté en majuscules “ROMARG.RO/…“.

C'est une pratique encore plus agressive spoofed URL. Quand l'adresse du domaine Internet sur lequel la fraude est réalisée est proche nominativement de l'adresse légitime sur lesquels les utilisateurs ont des comptes.

Un vrai lien mais de adresse d'une usurpation d'identité Web serait comme : https://romarg-ro.io/... Par inadvertance, certains utilisateurs seront induits en erreur par “romarg-ro” à partir du nom de l'URL. Résiliation (TLD) .io indique que le domaine est enregistré dans la zone britannique de l'océan Indien et n'est soumis à presque aucune législation. C'est donc un terrain fertile pour la fraude en ligne.

- Comment protéger nos comptes bancaires bancaires (escroqueries à phishing)

- Sécurité Internet de Kaspersky – Optimisation

- Ransomware. Comment empêcher un tel virus de pénétrer dans l'ordinateur

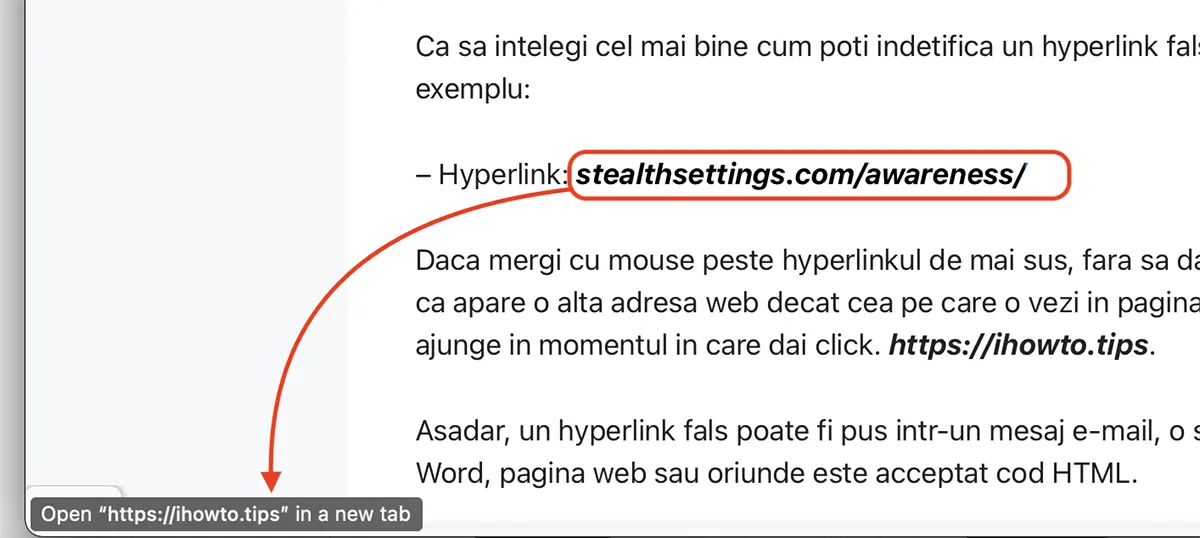

Pour mieux comprendre comment identifier un faux lien hypertexte dans un message de phishing, regardez un exemple :

– Lien hypertexte : furtifsettings.com/awareness/

Daca mergi cu mouse peste hyperlinkul de mai sus, fara sa dai click, o sa observi in partea de jos ca apare o alta adresa web decat cea pe care o vezi in pagina web. Adresa reala pe care vei ajunge in momentul in care dai click. https://ihowto.tips.

Ainsi, un faux lien hypertexte peut être placé dans un message électronique (pour une attaque de phishing par courrier électronique), une signature électronique, un document Word, une page Web ou partout où le code HTML est accepté.

Attention est le meilleur “logiciel” de protection contre les attaques informatiques de ce type. Conscience.

Comment se protéger d'une attaque de phishing par e-mail – Awareness

Quoi de neuf

À propos Stealth

Passionné de technologie, j'écris avec plaisir sur StealthSettings.com depuis l'année 2006. J'ai une vaste expérience des systèmes d'exploitation : macOS, Windows et Linux, ainsi que des langages de programmation et des plateformes de blogging (WordPress) et pour les boutiques en ligne (WooCommerce, Magento, PrestaShop).

Voir tous les messages de StealthVous pourriez également être intéressé par...