Як захистити себе від фішингової атаки електронною поштою – Обізнаність

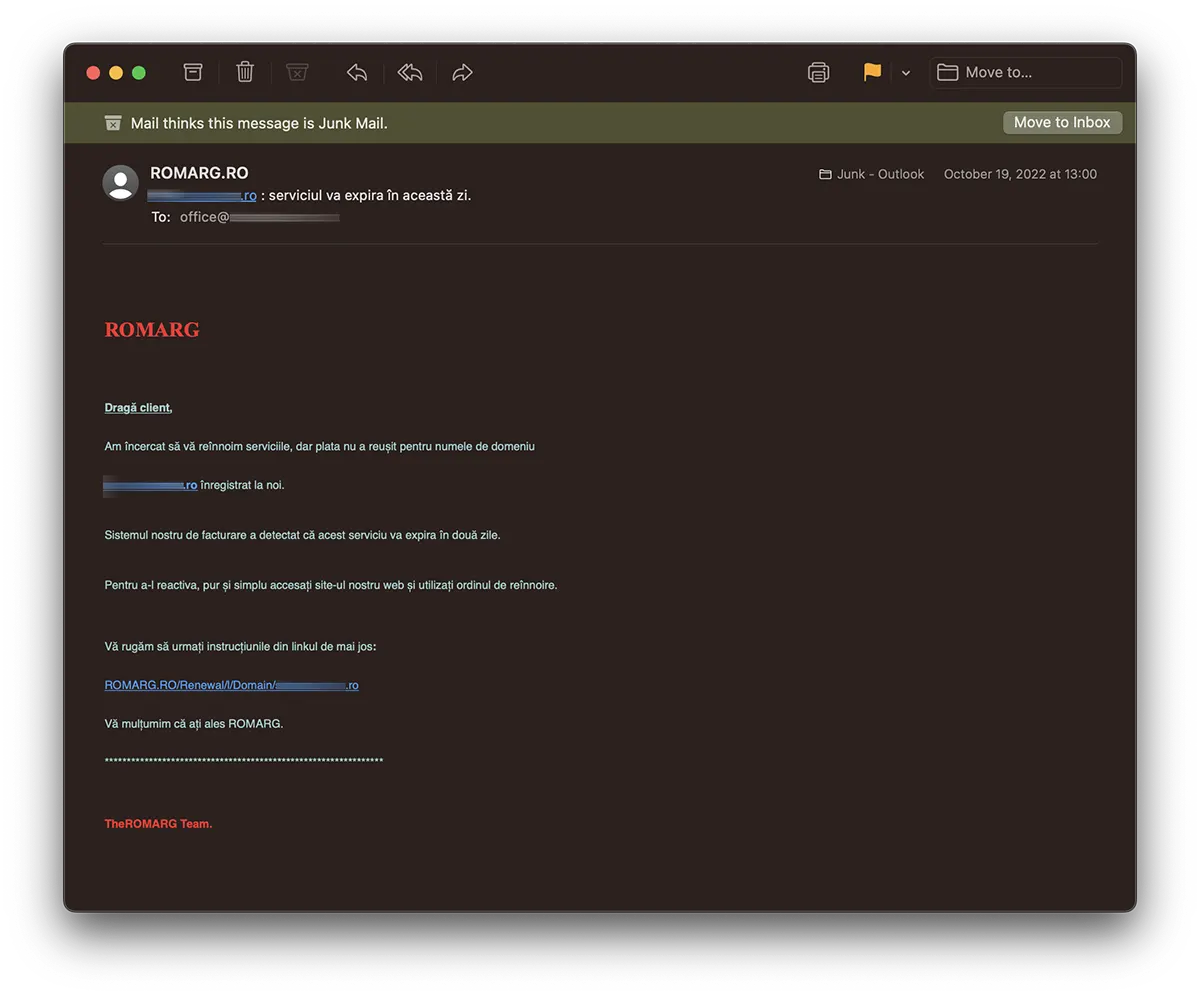

Це нова практика атакувати фішинг прин електронну пошту (фішинг), яка націлена на власників доменів .ro, особливо тих, чиї домени зарезервовано та/або розміщено на РОМАРГ.

Протягом кількох днів кілька власників доменів .ro отримували електронні листи, в яких їх повідомляли про те, що послуги для домен, зареєстрований через ROMARG скоро закінчиться, і термін дії потрібно продовжити. Протягом 2 днів.

У тексті повідомлення, отриманого електронною поштою, вказується а гіперпосилання fals який, якщо отримати доступ, веде на сторінку, де запитуються конфіденційні дані здійснення онлайн-платежів. Звичайно, ці дані нескладні викрадений зловмисником (якщо їх вносить потерпілий). Практика називається фішинг. Кіберзлочинність.

Шановний клієнте, ми намагалися поновити ваші послуги, але платіж за доменне ім’я не вдалося numedomeniu.ro зареєстрований у нас.

Команда ROMARG.

Наша платіжна система виявила, що термін дії цієї послуги закінчується через два дні.

Щоб повторно активувати його, просто перейдіть на наш веб-сайт і скористайтеся замовленням поновлення.

Будь ласка, дотримуйтесь інструкцій за посиланням нижче:

ROMARG.RO/Renewal/l/Domain/numedomeniu.ro

Дякуємо, що обираєте ROMARG.

Куточок “TheROMARG Team” написано неправильно і червоним, вони якось облажалися, але серед сотень одержувачів знайдуться ті, хто потрапить у сітку цієї електронної фішингової атаки.

Як виявити підроблене гіперпосилання під час фішингової атаки електронною поштою

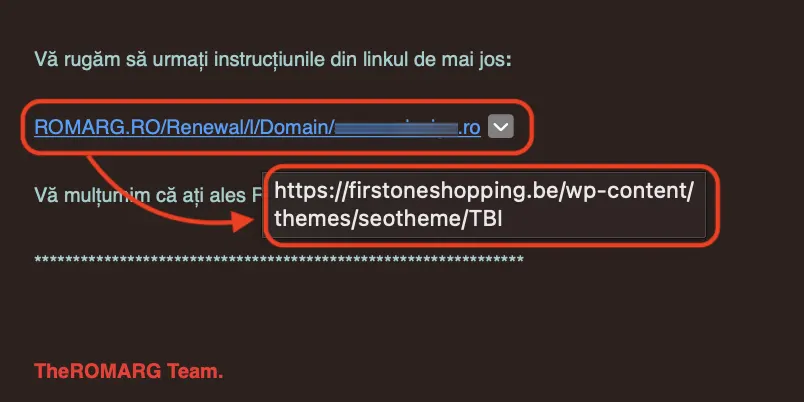

Цей тип фішингових повідомлень, які використовують підроблені посилання (гіперпосилання), є найбільш оманливим і одним з найбільш використовуваних зловмисниками методів. Багато користувачів не знають, як це зробити різниця між посиланням, яке відображається в повідомленні, і справжнім посиланням хто стоїть за ним. Тобто ту, до якої користувач потрапляє, клацаючи.

У наведеному вище повідомленні, якщо ми наведемо курсор на URL-адресу, вказану зловмисником (у гіперпосиланні), Fara sa dam click, ми помічаємо, що нас відправляють на іншу веб-адресу, ніж указана в повідомленні. https://firstoneshopping.be/….

У більшості випадків у цій фішинговій електронній пошті з підробленим гіперпосиланням зловмисник використовує надійні імена для відображеної веб-адреси. Google, iCloud, Microsoft. У цьому випадку він подається великими літерами “ROMARG.RO/…“.

Це ще більш агресивна практика spoofed URL. Коли адреса інтернет-домену, на якому здійснюється шахрайство, близька за назвою до законної адреси на яких облікові записи користувачів.

Справжнє посилання, але з адреса web spoof було б так: https://romarg-ro.io/... Ненавмисно деякі користувачі будуть введені в оману “ромарг-ро” з назви URL-адреси. Припинення (TLD) .io вказує на те, що домен зареєстрований у британській зоні Індійського океану і не підпадає під майже жодне законодавство. Отже, це сприятливе середовище для онлайн-шахрайства.

- Як захистити наші банківські банківські рахунки (фішинг -афери)

- Касперський Інтернет -безпека – Оптимізація

- програми-вимагачі. Як запобігти проникненню такого вірусу в комп'ютер

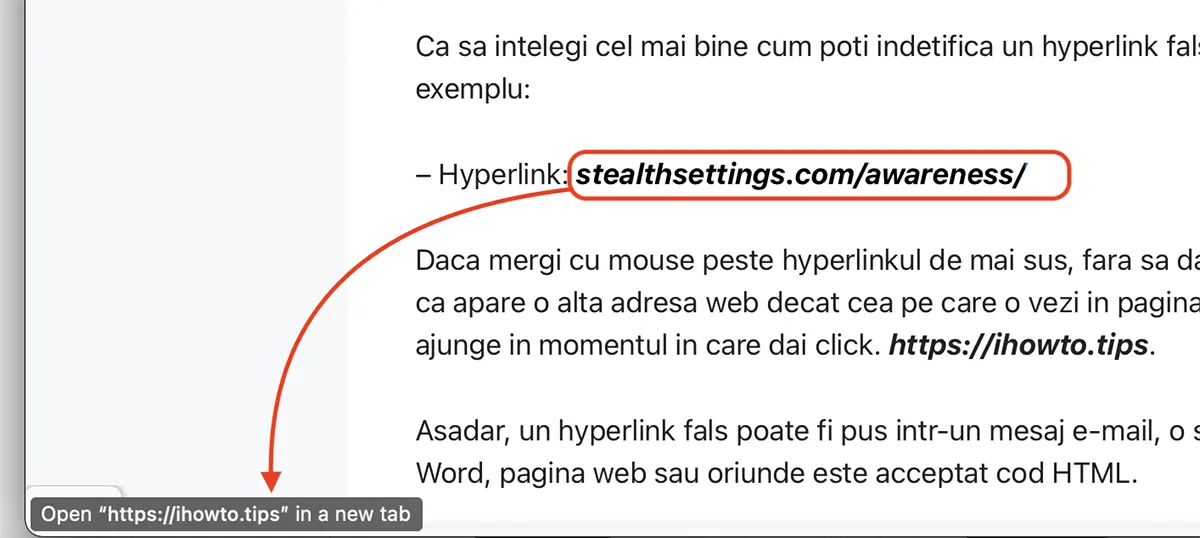

Щоб краще зрозуміти, як можна визначити підроблене гіперпосилання у фішинговому повідомленні, подивіться на приклад:

– Гіперпосилання: stealthsettings.com/awareness/

Якщо ви наведете курсор миші на гіперпосилання вище, не клацаючи, ви помітите, що внизу відображається інша веб-адреса, ніж та, яку ви бачите на веб-сторінці. Справжня адреса, на яку ви потрапите, клацнувши. https://ihowto.tips.

Отже, підроблене гіперпосилання можна розмістити в повідомленні електронної пошти (для фішингової атаки електронної пошти), підписі електронної пошти, документі Word, веб-сторінці або будь-де, де приймається код HTML.

Увага є найкращим “програмне забезпечення” на захист від комп'ютерних атак цього типу. обізнаність.

Як захистити себе від фішингової атаки електронною поштою – Обізнаність

Що нового

Про Stealth

Пристрасний до технологій, я із задоволенням пишу на Stealthsetts.com, починаючи з 2006 року. У мене багатий досвід роботи в операційних системах: MacOS, Windows та Linux, а також у програмах програмування та платформ ведення блогів (WordPress) та для інтернет -магазинів (WooCommerce, Magento, Presashop).

Переглянути всі дописи від StealthВас також може зацікавити...