Kā jūs pasargāt sevi no pikšķerēšanas uzbrukuma pa e -pastu – Awareness

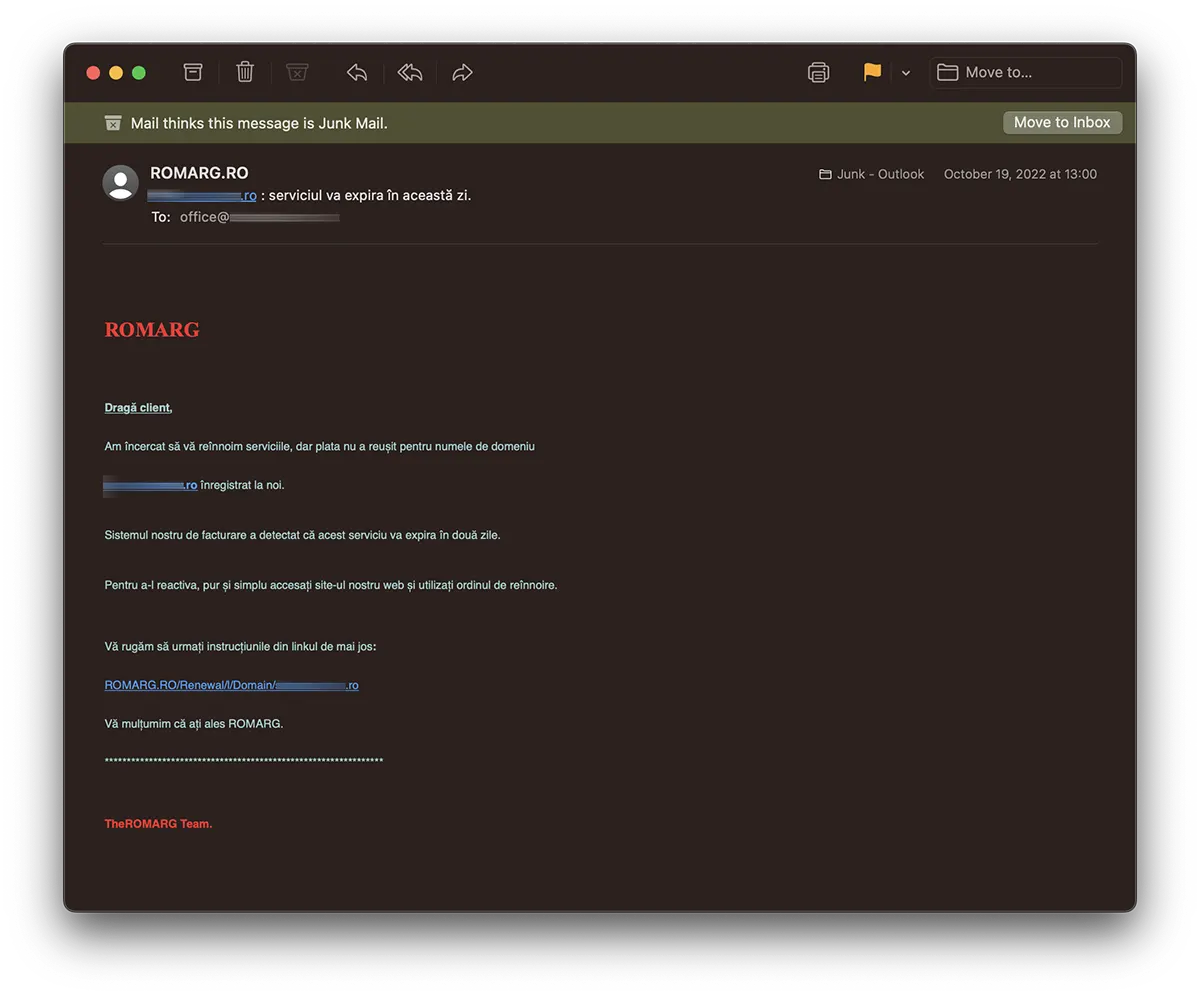

Tā ir jauna prakse uzbrukums pikšķerēšanas prin e-pastu (pikšķerēšanas krāpniecība), kura mērķauditorija ir .ro domēnu īpašnieki, īpaši tie, kuru domēni ir rezervēti un/vai mitināti vietnē ROMARGApvidū

Jau vairākas dienas vairāki .ro domēnu īpašnieki saņem e-pasta vēstules, kurās tiek informēts, ka pakalpojumi a. domēns reģistrēts caur ROMARG drīz beigsies, un derīguma termiņš ir jāatjauno. 2 dienu laikā.

Pa e-pastu saņemtās ziņas tekstā ir norādīts a hipersaite fals kurai piekļūstot, tiek atvērta lapa, kurā tiek pieprasīti konfidenciāli dati veicot tiešsaistes maksājumu. Protams, šie dati ir vienkārši nozadzis uzbrucējs (ja tajos ir iekļuvis cietušais). Praksi sauc pikšķerēšanas krāpniecība. Kibernoziegumi.

Cienījamais klient, mēs mēģinājām atjaunot jūsu pakalpojumus, taču maksājums par domēna vārdu neizdevās numedomeniu.ro reģistrējies pie mums.

TheROMARG komanda.

Mūsu norēķinu sistēma ir konstatējusi, ka šis pakalpojums beigsies pēc divām dienām.

Lai to atkārtoti aktivizētu, vienkārši dodieties uz mūsu vietni un izmantojiet atjaunošanas pasūtījumu.

Lūdzu, izpildiet tālāk esošajā saitē sniegtos norādījumus:

ROMARG.RO/Renewal/l/Domain/numedomeniu.ro

Paldies, ka izvēlējāties ROMARG.

Cu “TheROMARG Team” uzrakstīts nepareizi un sarkanā krāsā, viņi to kaut kā sašķobīja, bet no simtiem adresātu būs tādi, kas iekritīs šī e-pasta pikšķerēšanas uzbrukuma tīklā.

Kā pamanīt viltotu hipersaiti pikšķerēšanas e-pasta uzbrukumā

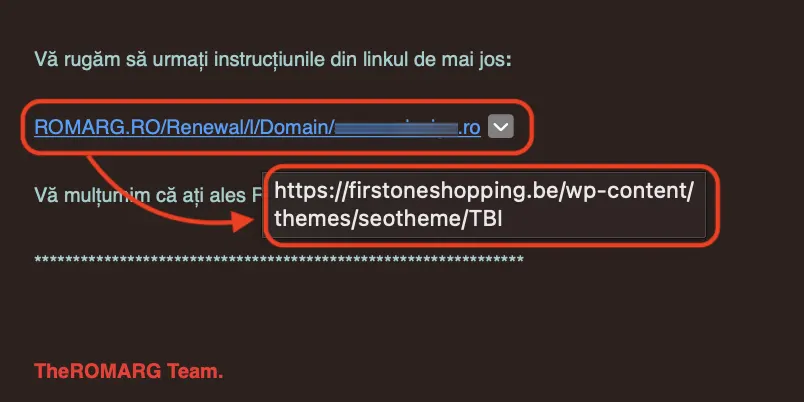

Šāda veida pikšķerēšanas ziņojumi, kuros tiek izmantotas viltus saites (hipersaites), ir maldinošākie un viens no uzbrucēju visbiežāk izmantotajiem paņēmieniem. Daudzi lietotāji nezina, kā to izdarīt atšķirība starp ziņojumā redzamo saiti un īsto saiti kurš ir aiz viņa. Tas ir, tas, kuru lietotājs sasniedz, noklikšķinot.

Iepriekš minētajā ziņojumā, ja pārvietojam peles kursoru virs uzbrucēja norādītā URL (uz hipersaites), Fara sa dam klikšķi, mēs pamanām, ka esam nosūtīti uz citu tīmekļa adresi, nevis ziņojumā rakstīto. https://firstoneshopping.be/….

Lielāko daļu laika šajā e-pasta pikšķerēšanas praksē, izmantojot viltotu hipersaiti, uzbrucējs parādītajai tīmekļa adresei izmanto uzticamus nosaukumus. Google, iCloud, Microsoft. Šajā gadījumā to uzrāda ar lielajiem burtiem “ROMARG.RO/…“Apvidū

Tā ir vēl agresīvāka prakse spoofed URL. Kad tā interneta domēna adrese, kurā tiek veikta krāpšana, pēc nosaukuma ir tuva likumīgajai adresei kuros lietotājiem ir konti.

Īsta saite, bet no adresea tīmekļa maldināšana būtu kā: https://romarg-ro.io/... Nejauši daži lietotāji tiks maldināti “romarg-ro” no URL nosaukuma. Pārtraukšana (TLD) .io norāda, ka domēns ir reģistrēts Lielbritānijas apgabalā Indijas okeānā un uz to neattiecas gandrīz nekādi tiesību akti. Tātad tā ir labvēlīga augsne krāpšanai tiešsaistē.

- Kā aizsargāt mūsu banku banku kontus (pikšķerēšanas izkrāpšana)

- Kaspersky interneta drošība – Optimizācija

- Ransomware. Kā novērst šāda vīrusa iekļūšanu datorā

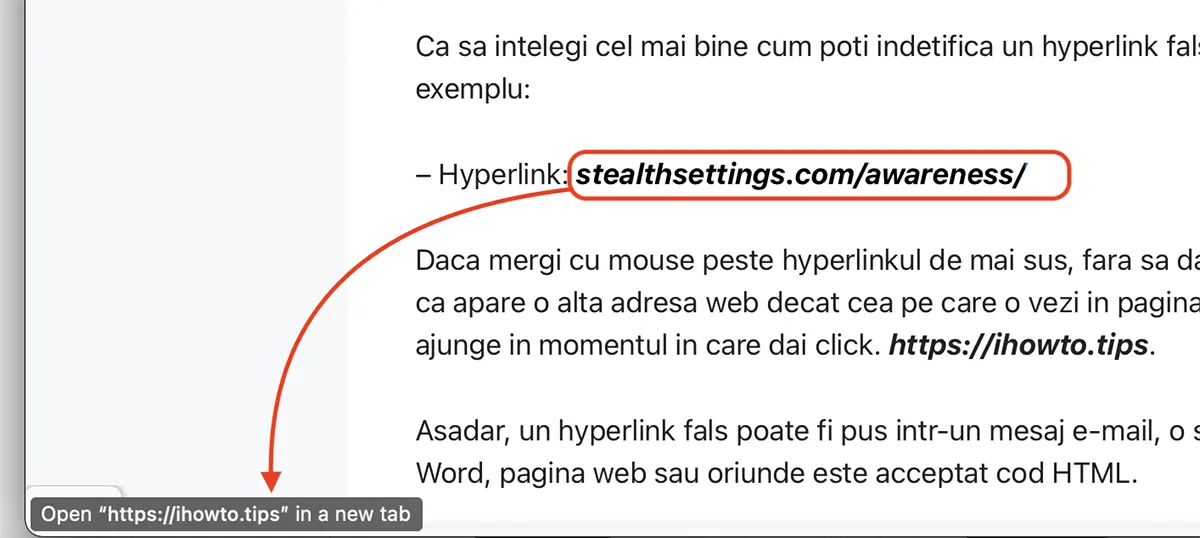

Lai labāk izprastu, kā pikšķerēšanas ziņojumā var identificēt viltotu hipersaiti, skatiet piemēru:

– Hipersaite: stealthsettings.com/awareness/

Ja virzīsiet peles kursoru virs hipersaites, nenoklikšķinot, apakšā pamanīsit, ka tiek parādīta cita tīmekļa adrese, nevis tā, ko redzat tīmekļa lapā. Reālā adrese, kuru sasniegsit, noklikšķinot. https://ihowto.tipsApvidū

Tātad viltotu hipersaiti var ievietot e-pasta ziņojumā (e-pasta pikšķerēšanas uzbrukumam), e-pasta parakstā, Word dokumentā, tīmekļa lapā vai jebkur, kur tiek pieņemts HTML kods.

Uzmanību ir labākais “programmatūra” no aizsardzība pret datoru uzbrukumiem šāda veida. Apzināšanās.

Kā jūs pasargāt sevi no pikšķerēšanas uzbrukuma pa e -pastu – Awareness

Kas jauns

Pret Stealth

Kaislīgs par tehnoloģijām, ar prieku rakstu vietnē StealthSettings.com kopš 2006. gada. Man ir plaša pieredze operētājsistēmās: macOS, Windows un Linux, kā arī programmēšanas valodās un blogošanas platformās (WordPress) un tiešsaistes veikalos (WooCommerce, Magento, PrestaShop).

Skatīt visas Stealth ziņasIespējams, jūs interesē arī...